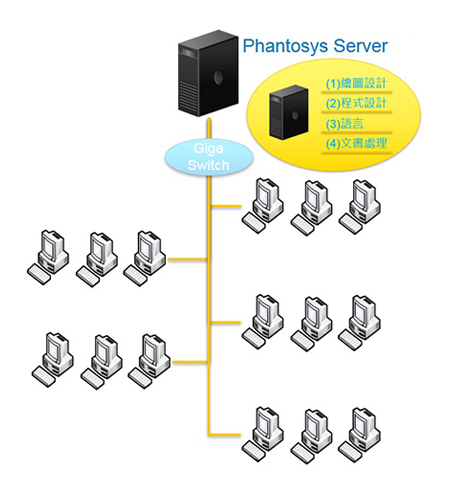

Phantosys 電腦管理系統

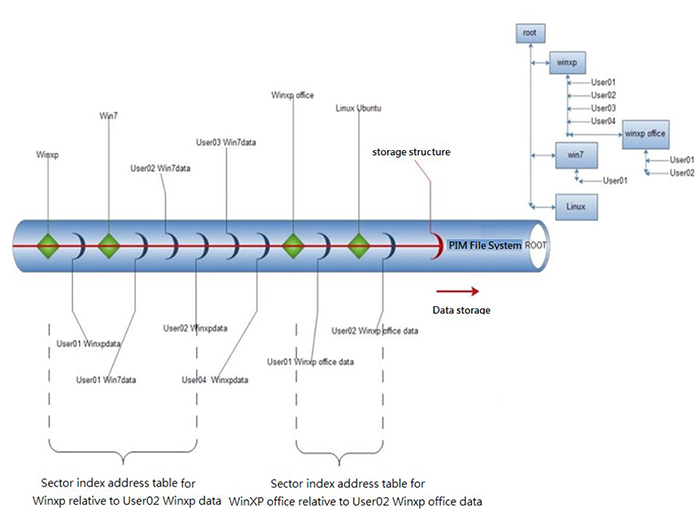

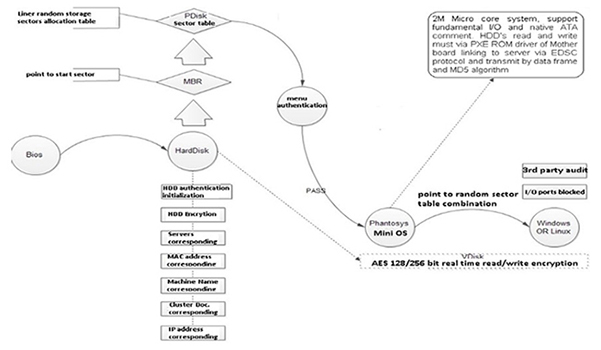

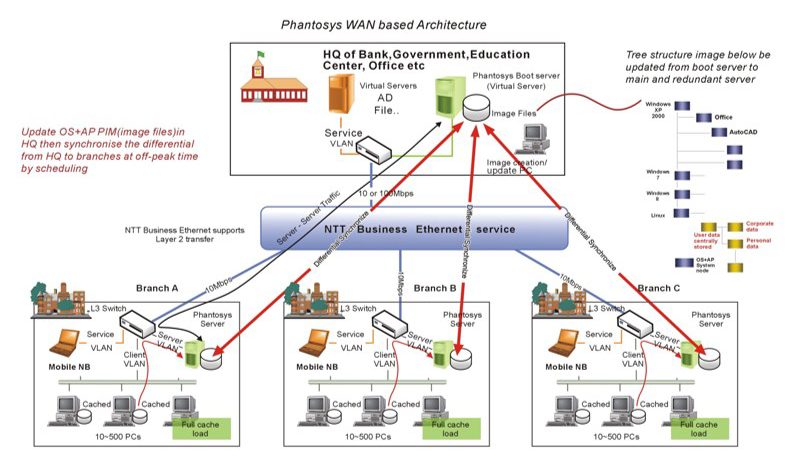

Phantosys 電腦管理系統作為您管理電腦的最佳輔助工具,由其在近年來資訊安全意識提高。 Phantosys是由我們國人自主獨立開發的系統,具備了『伺服器集中化管理、用戶端分散運算』的高效能運作方式, 可說是完全取代了軟硬體的應統環原和VDI虛擬桌面的功能。

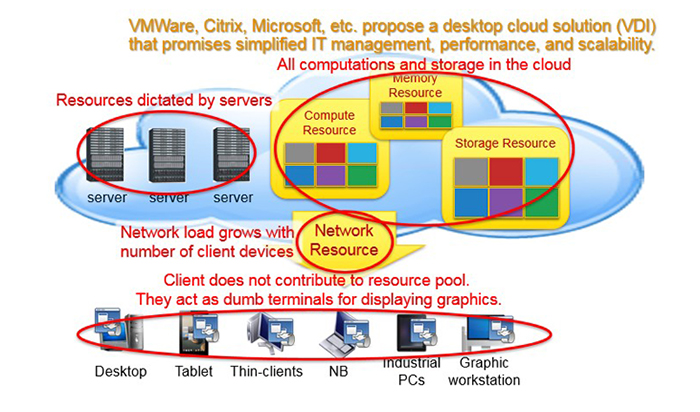

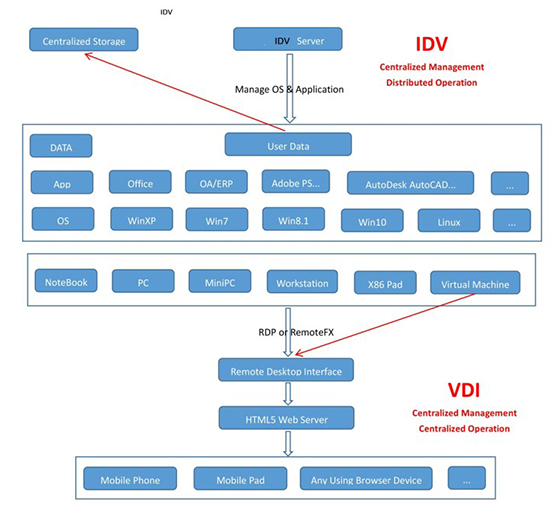

VDI曾是使下最夯的資料保護外洩的解決方案,但讓人詬病的就是建置VDI所需要投入的資源非常的大, 例如:維護經費高、技術門檻高、網路頻寬依賴高、停機影響範圍大…..等因素。

VDI

用戶端透過網路向伺服器所取所需要的資源(CPU、記憶體、儲存空間)

並在伺服器端進行運算後回傳呈現在用戶端。

伺服器端需具備以下幾點:

1.伺服器核心數高

2.記憶體高

3.儲存空間高

4.軟硬體(伺服器、網路、Storage、系統)備援機制

5.授權費用

6.24小時不能停機

7.網路頻寬高

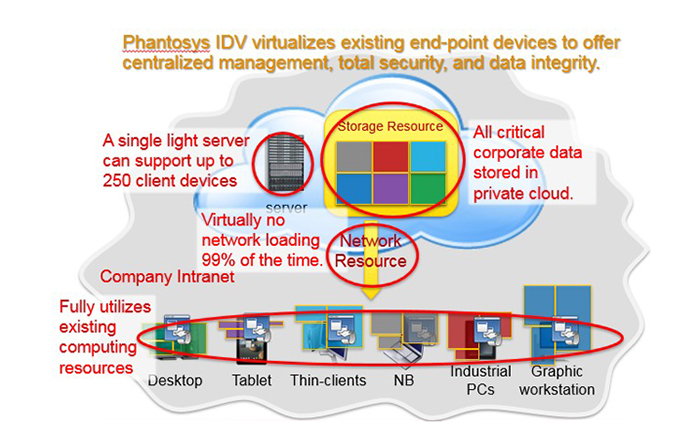

Phantosys顛覆傳統VDI的架構,

以Intelligent Desktop Virtualization,

IDV架構下,降低維護經費、技術門檻降低、網路依賴度低…等。

IDV

用戶端向伺服器端取得所需的系統與資料,

並以Phantosys獨家研發出的加密技術包裝後,

透果網路下載至用戶端(未格式化)硬碟進行使用,

資料的運算、儲存、呈現都在用戶端完成。

使用Phantosys系統,伺服器端所具備的

(1) 基本的X86架構伺服器即可管理250用戶端

(2) 網路頻寬相較於VDI少

(3) 儲存空間不用太大(可存放系統檔案即可)

(4) 可設定停機時用戶端能可使用(FLC下)

(5) 支援備援機制

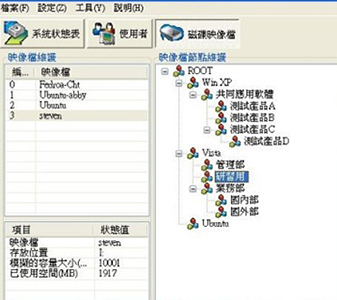

繼承技術及多重節點

與傳統的還原系統很大的差異是,傳統還原當回到過去的還原點時,後面的還原點隨之消失, Phantosys將各還原點定義為各個節點,無須額外設定,各節點是開機點、也是還原點。 讓您可以任意的還原使用各節點中。

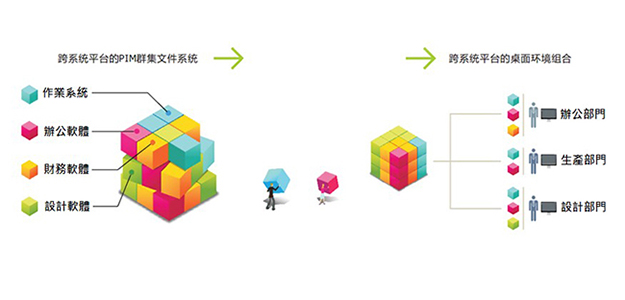

分層式管理

依據使用性質不同分層管理,隨時可以調整使用單位的系統與應用程式。

獨特技術

作業系統支援多樣化

適用於企業各個應用

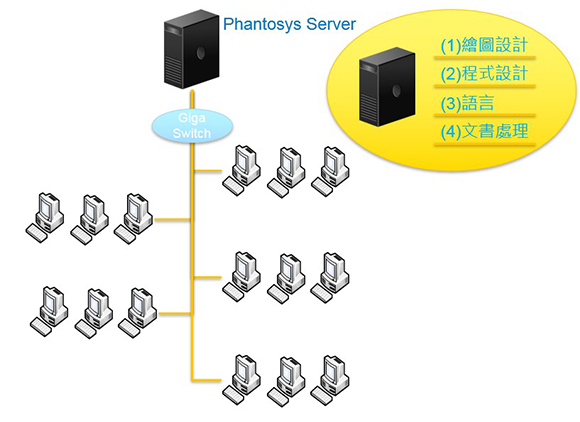

電腦教室課程應用

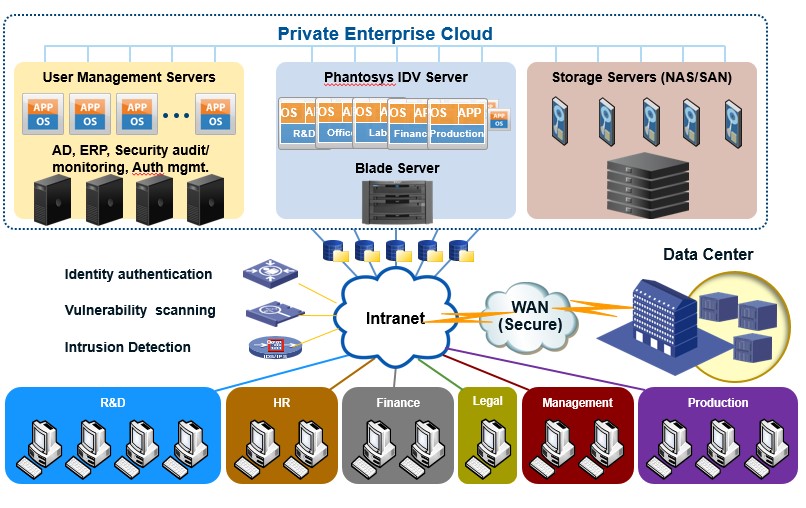

公司企業部門系統管理應用

分公司應用

IDV+VDI應用

- IDV+VDI 一次滿足企業所有場景的需求。

- 同時達到集中化管理與資安要求。

- IDV:集中管控在室内/產線任何X86架構的設備(從平板/筆電/桌機/工作站到伺服器)且保有現在的效能/相容性與用戶端体驗並確保資安達到滴水不漏的程度。

- VDV:方便使用於室外跨平台的移動性設備如平板與手機一取其方便性與機動性。

AIOps 環境效能監控系統

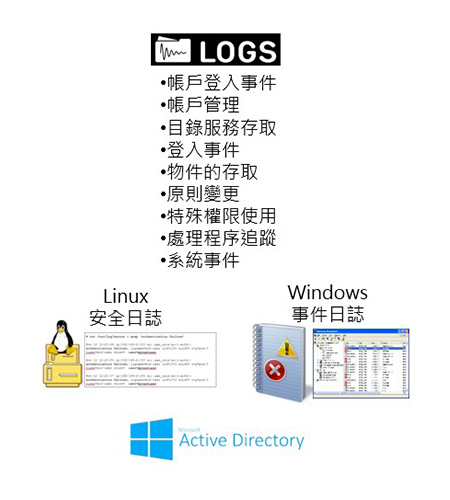

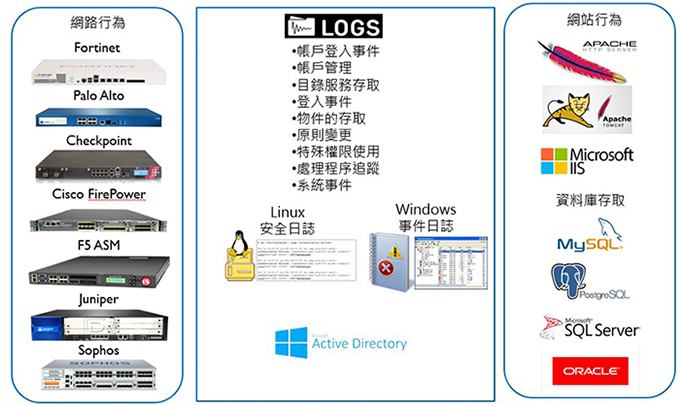

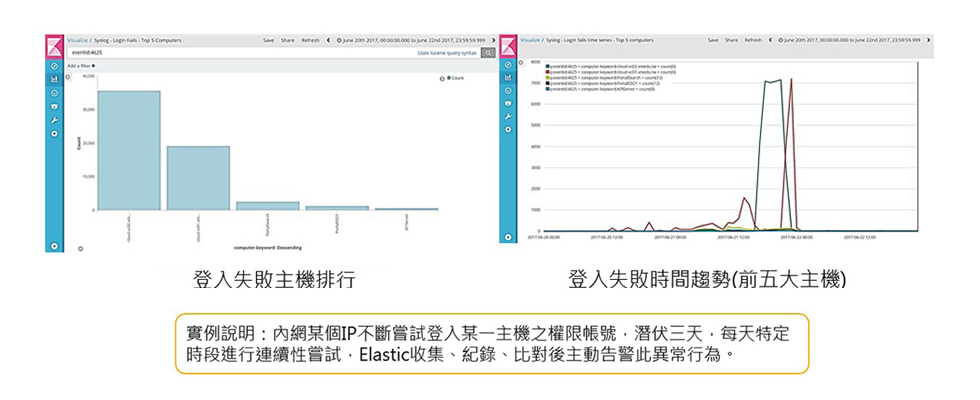

過去網路的攻擊行為主要都直接來至於外部,如DDos攻擊延伸出防火牆、IDS、IPS、和DDos防護,為了就是把惡意人式擋在外面。 但對於內部的攻擊,擇難以防範。 隨著駭客技術的提升逐漸演變成APT的形式發動攻擊,包含社交攻擊潛伏在公司內電腦或伺服器內。 據數據顯示,平均駭客潛伏時間至少半年,且是在資安最脆弱的內部,對於重視客戶資料的公司來說是一大的挑戰。 為了讓公司即時掌握內部所有設備的活動全貌, 由台灣團隊自主研發AIOps 透過AI SIEM與AI NOC透過AI SIEM 針對複雜的IT環境、硬體、效能、網路所產生的信息, 進行統一的監控、歷史分析透過BigData與AI學習結合,針對多變化的行為進行分析,並針對定義的安全值提出提示。 最後透過AIOps把複雜且多元的資料以人性化的圖像呈現出來。

特色與功能

- 日誌收集範圍

- 日誌資安系統功能

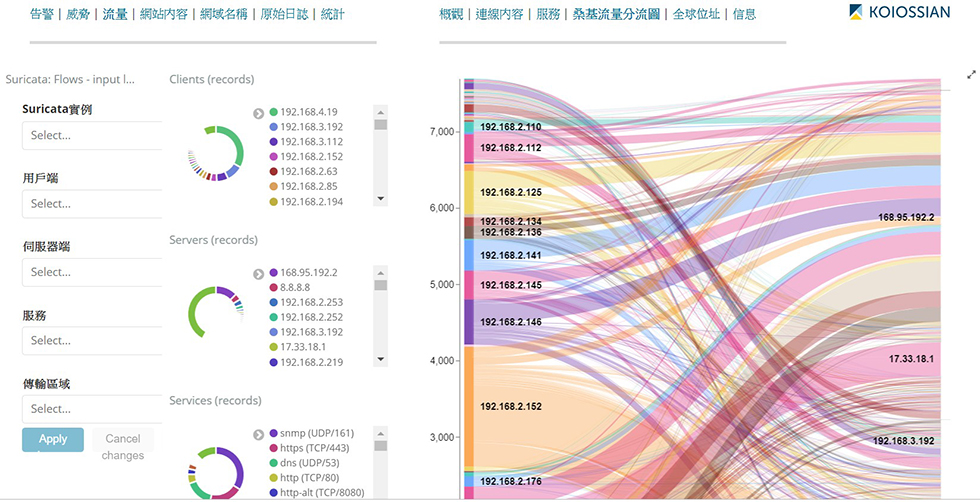

分流圖

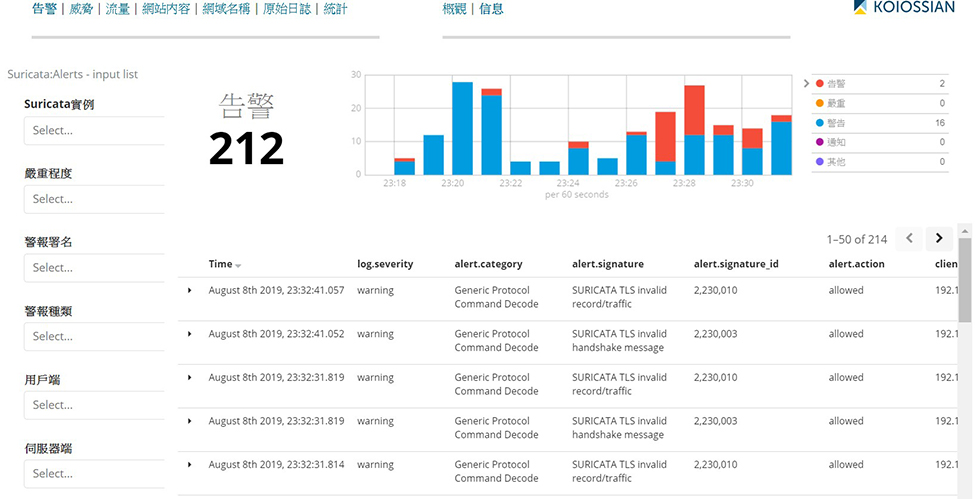

即時告警

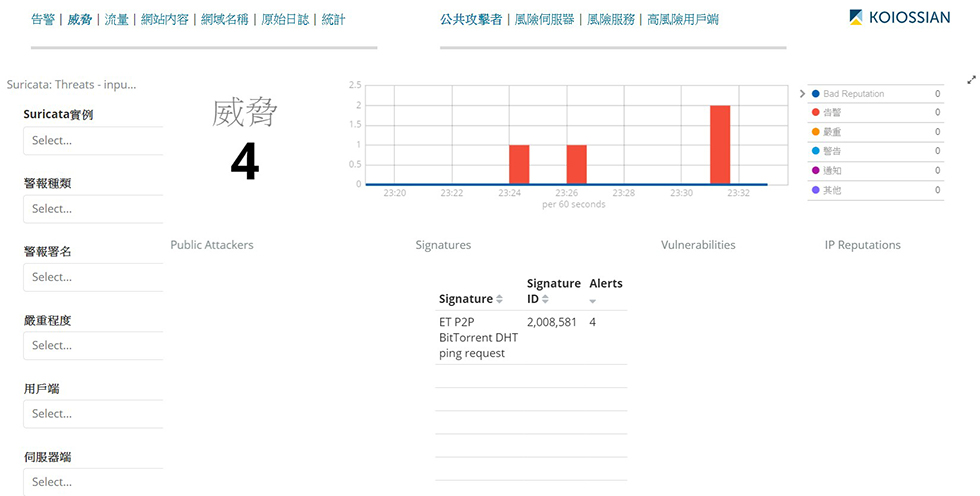

威脅分析

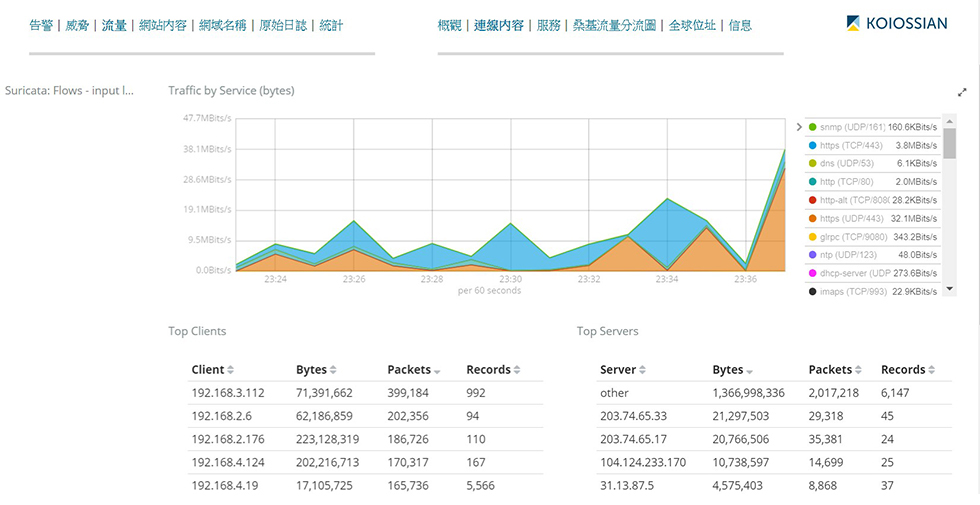

流量/封包統計分析

連線內容分析

主要獨特優勢

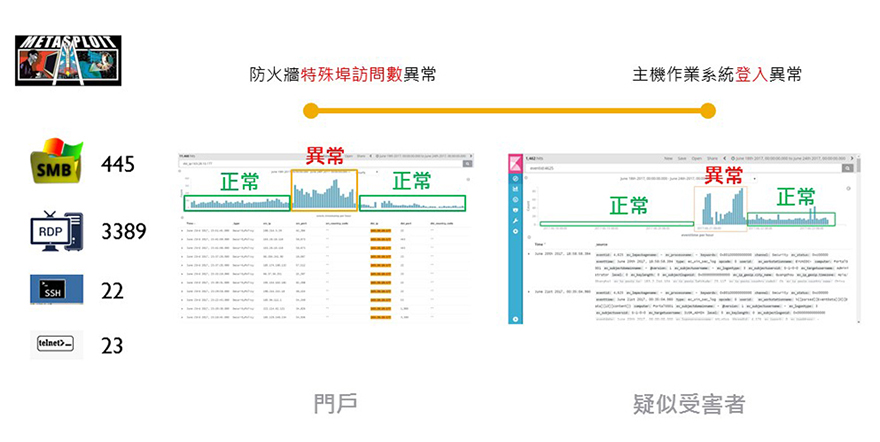

- 事件調查 - 防火牆特殊埠訪問數異常

- 事件調查 -主機日誌分析示意

- IP 地理空間(Geospatial)分析

資安概述

何謂資訊安全?

資訊安全的定義

Ø資訊對組織而言就是一種資產,和其它重要的營運資產一樣有價值,因此需要持續給予妥善保護。 資訊安全可保護資訊不受各種威脅,確保持續營運、將營運損失降到最低。

–資產分類可分為:

•實體資產:如電腦、設備等

•人員:員工

•書面文件:如合約書、使用手冊等

•服務:如通訊、技術等

•資訊資產:如資料檔案、應用程式、系統軟體等

•公司形象與聲望

資訊安全的三大原則:

對任何的 資安控制措施來說,最重要的原則是要確保-

–機密性(Confidentiality)

–完整性(Integrity)

–可用性(Availability)

Ø機密性(Confidentiality)

確保只有獲得授權的人才能存取資訊,保護資訊不被非法存取或揭露。 確保資料傳遞與儲存的私密性,機密資料必須加密處理。 避免未經授權的使用者有意或無意揭露資料內容。 技術面:採用安全性傳輸協定,例如:SSL(Secure Sockets Layer)、IPSec(Internet Protocol Security)等。

Ø完整性(Integrity)

保護資訊與處理方法的正確性與完整性,確保資訊沒有不當的修改或損毀。 避免非經授權的使用者或處理程序篡改資料。 文件經傳送或儲存過程中,必須證明其內容未遭竄改或偽造。 技術面:採用安全性技術, 例如:雜湊函數MD5、SHA-1等(國外會參考Federal Information Processing Standards (FIPS,聯邦資訊處理標準))。

Ø可用性(Availability)

資料必須即時並可靠的提供給使用者。 系統的高度可用性必須確保重要資訊系統不可中斷服務。 技術面:採用安全技術,例如:HA ( High Availability) 、Clustering、RAID(Redundant Array of Independent Disks)、多備援系統及主動防禦等機制。

Non-repudiation (不可否認性) ‧

防止存心不良的使用者否認其所做過的事,包括送出信件,接收文件,存取資料等。 即交易的收發雙方參與安全管制並無法否認執行過的交易 例如數位簽署就具備不可否認性

Authentication(身分鑑別)

‧辨別資訊使用者的身份 ‧即可以記錄資訊是被誰使用過 ‧例如帳號、身份字號、員工編號。

Authority(存取權限控制)

‧依照身份給予適當的權限 例如:銀行的櫃臺是不被允許進入保險櫃 ,僅有組長 以上的權限才能進入。

資訊安全的三大原則:

–要達到資訊安全就必須實施適當的控制措施, 譬如資訊安全政策、實務規範、程序、組織架構及軟、硬體功能, 為了達成營運既定的安全目標, 就必須建立這些控制措施。

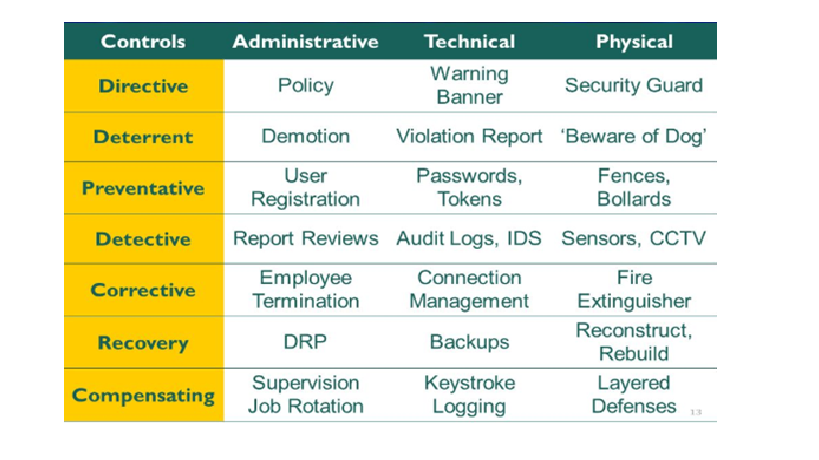

安全控制措施的分類&例子

資訊安全基本防護概念

Ø進不來

–非經授權的身分與設備無法建立連線

–所有連線進行威脅偵測與阻擋等

Ø看不見

–公司網路/系統資源需進行區分管理之”安全”限制

Ø讀不懂

–裝置內存與傳輸資訊進行加密

Ø帶不走

–限制裝置輸出資料之控管等

Ø找的到

–存取軌跡資訊

零信任安全架構的三大原則

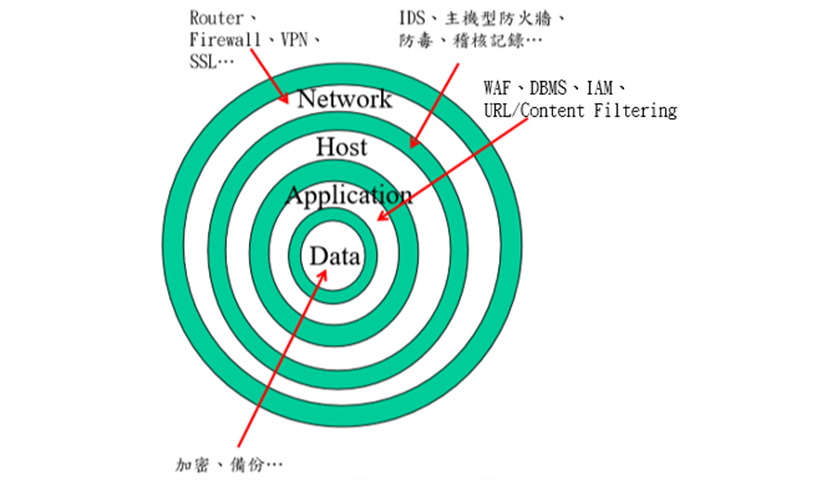

分層防禦

防禦方法

資料保護‧傳輸保護 ‧

系統防護 ‧

入侵偵測 ‧

存取控制/入侵防護

‧系統管理

採用各種解決方案對抗各種攻擊與危害

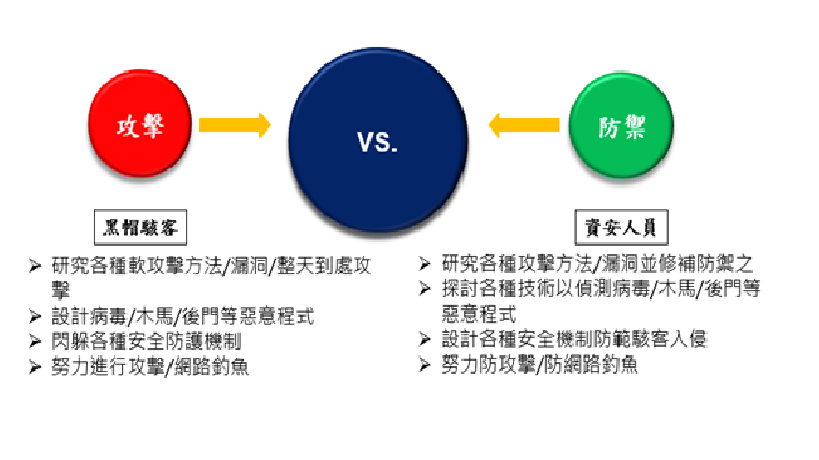

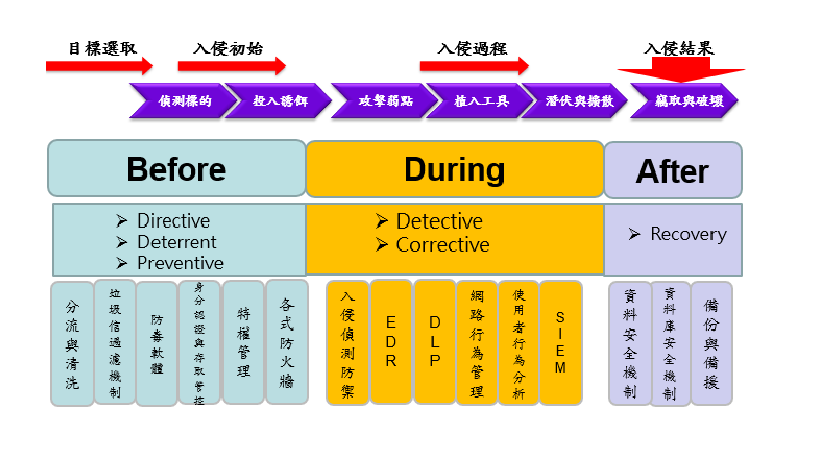

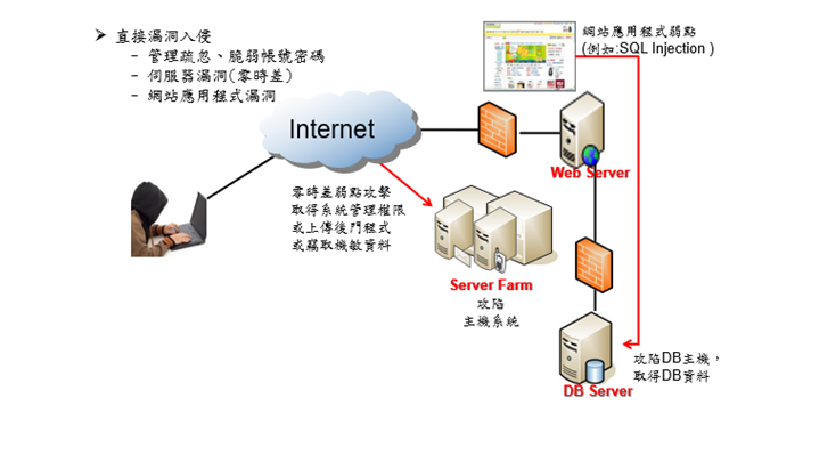

駭客攻擊途徑與手法

要在與駭客的戰爭中取得主動優勢,我們就必須先破除過去對網路安全不正確的觀念與想法:

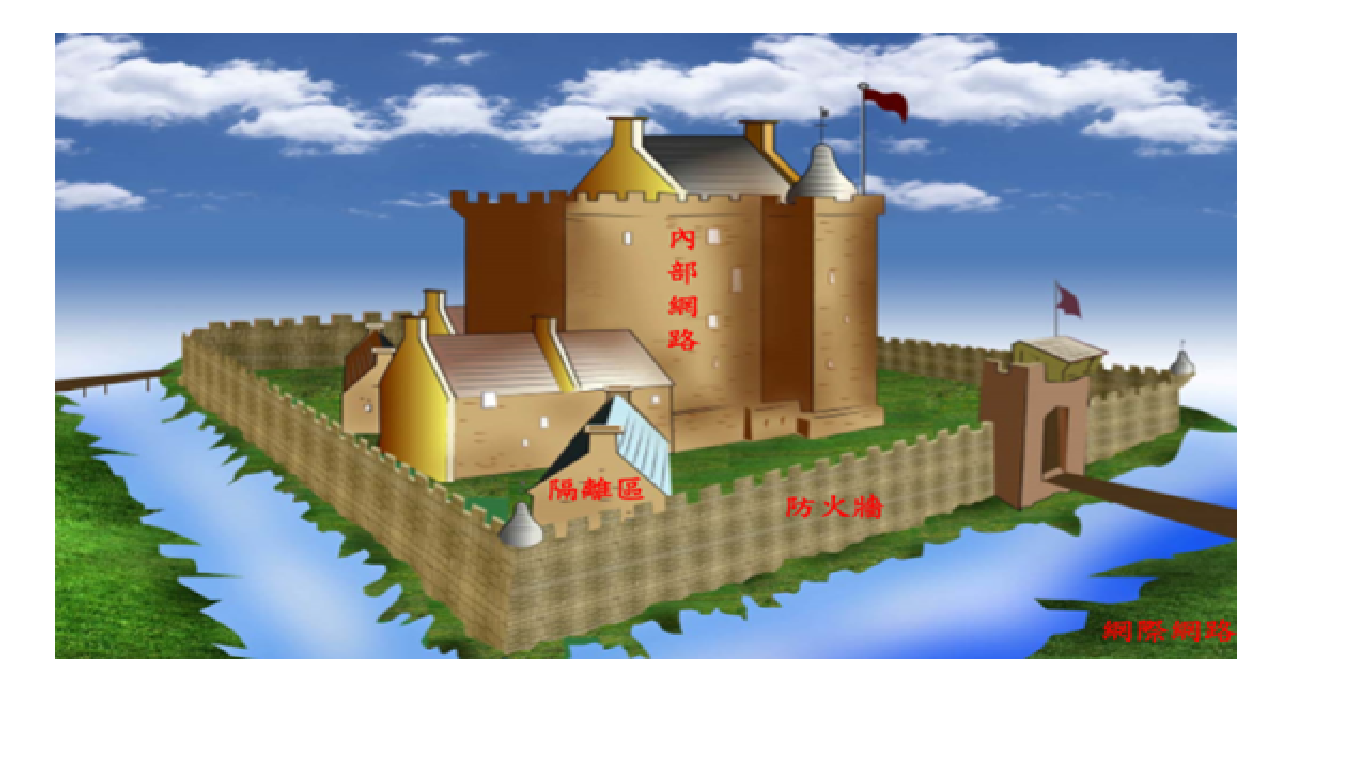

迷思:防火牆萬能論

現行對於防火牆的保護機制其實與古代的防 禦機制是沒有差別的。 在現在,為了抵禦外來的威脅,企業都會定義資訊 安全邊界。 使用防火牆來保護邊界內的資源,防火 牆內還會使用入侵偵測系統來避免內部的威脅。 有 些重要的單位還會有內外網路之分。 要進出防火牆的網路封包都會經過防火牆的檢驗, 合法的封包才能進出。

防火牆防護體系

直到今日,仍有許多使用者認為,只要安裝了防火牆,便可以高枕無憂,或至少可以阻擋大部份的攻擊行為。 防火牆固然是重要且必備的安全機制,而且隨著技術的進步,防火牆的功能也越來越強大,但是防火牆仍有其天限。 無論是那個廠牌的防火牆,它主要的工作便是控制存取與過濾封包。

一般企業的防火牆設定皆是從外面往內部的方向幾乎是全部Deny,只允許對幾個位於DMZ區中之對外服務伺服器存取特定IP及ports; 反之,另一個方向,從內到外的方向的管控就鬆得多了,畢竟員工上班時間還是需要連上Internet的。 問題就是出在防火牆從內部往外部的管制相對地鬆,而駭客就是利用這一點,想辦法讓員工在不經意的上網行為當中毒, 一旦電腦中毒之後,就會利用防火牆內對外管制鬆散的特性,偷偷下載更多的駭客工具,進而讓駭客能入侵員工的電腦, 接下來駭客就可以遠端遙控,潛藏在你的企業網路之中,偵查你的網路,就像像逛大街一樣平行移動, 最終的目的不外是為了竊取你公司的營業祕密或者是將你的資料加密之後對你勒索。 像這種自網路內部發動的攻擊,防火牆便發揮不了作用。現在的駭客技術日新月益,多半會在一個攻擊行動中同時結合多種攻擊技術, 防火牆並非無用,但絕非萬能。

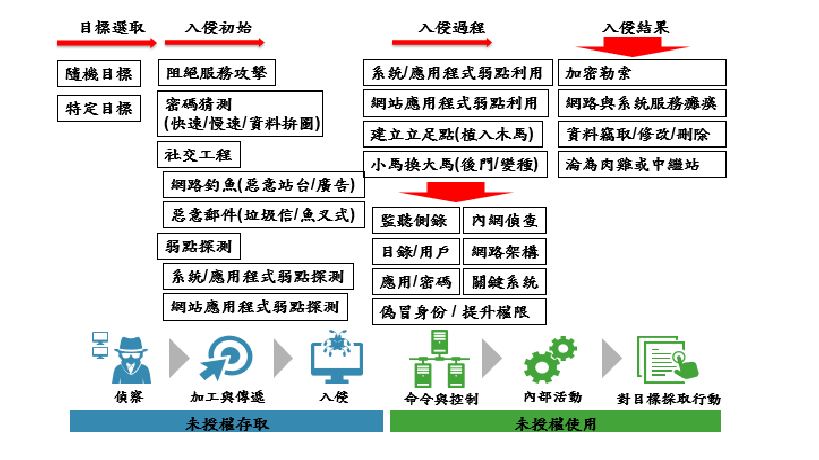

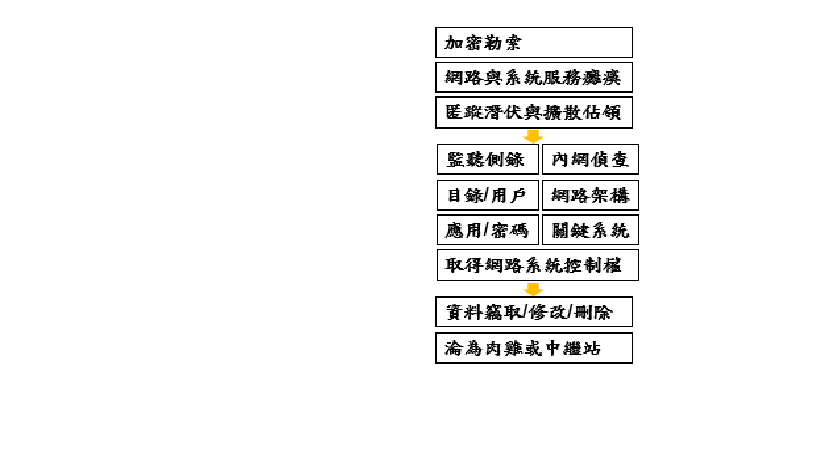

駭客攻擊步驟及手法

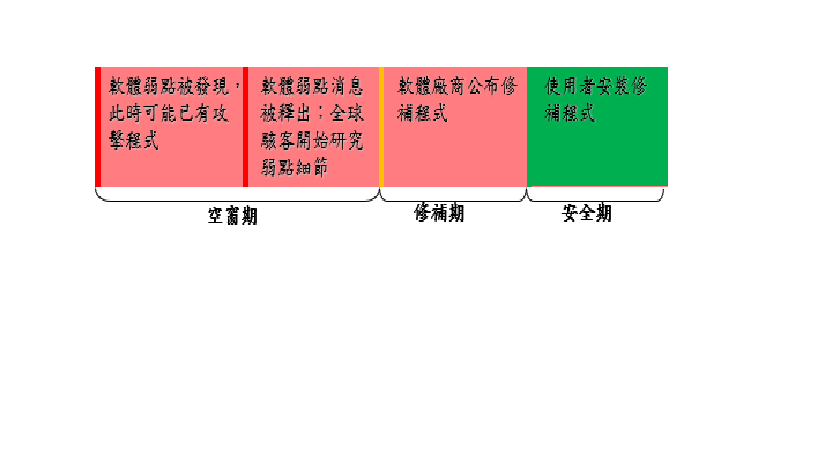

Advanced Persistent Threat 進階持續性攻擊

Ø鎖定攻擊目標:針對目標單位,長期進行有計劃性、組織性的入侵行為,以達到竊取有價值的情資(機密資料、智慧財產等)或毀滅破壞等目的, 時間可能持續幾天,幾週,幾個月,甚至更長的時間。

Ø漏洞脆弱點攻擊/社交工程攻擊(可能偽冒身分)

Ø使用先進的技術 與惡意程式:

–未揭露的漏洞/零時差的漏洞攻擊

–針對性的/客製化未曾曝光過的惡意程式與C&C Server

Ø低調且緩慢:為了進行長期潛伏,惡意程式入侵後,常常變種或變形以達自我隱藏的目的,避免被偵測。

Ø建立遠端控制架構:攻擊者透過橫向式的感染擴大到整個網路,伺機竊取管理者帳號、密碼,建立一個類似殭屍網路/傀儡網路 Botnet 的遠端控制架構,持續利用加密連線進行控管。

駭客常用突破手法1-弱點攻擊

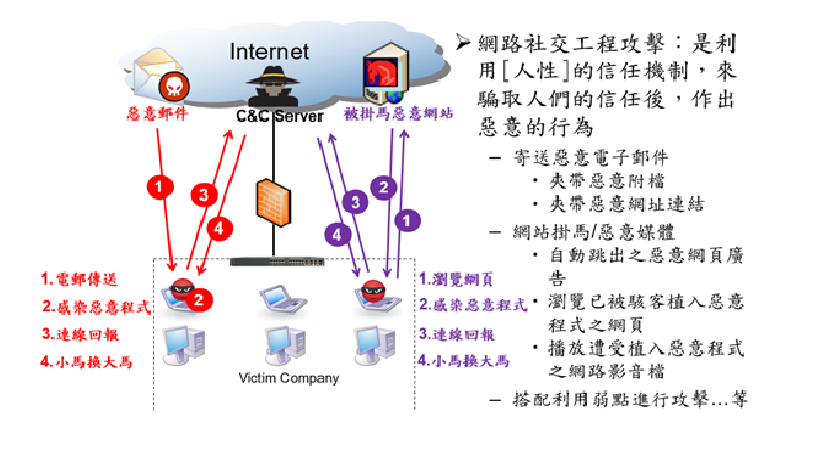

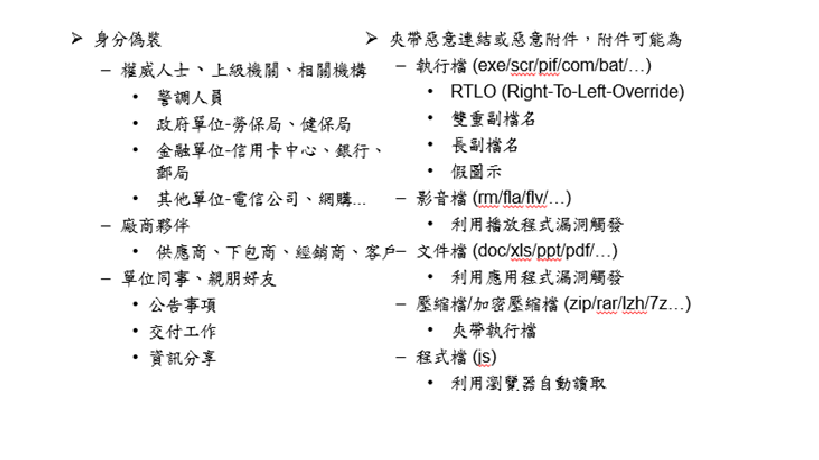

駭客常用入侵手法2-網路社交工程攻擊

Step-5. 立足點建立 Then遊戲結束? 不 !!遊戲正要開始

電子郵件社交工程

無檔案惡意程式攻擊(Fileless Malware)

無檔案惡意程式早已不是什麼新聞,但目前卻有 日益增加的趨勢。事實上,根據報導,在針對企業的攻擊得逞案例當中,有 77% 都是使用無檔案惡意程式。這類惡意程式不像傳統惡意程式那樣容易被發現,而且會利用各種技巧來長期躲藏在系統內部,因此隨時可能對企業流程或營運基礎架構造成危害。 以下詳細說明無檔案式威脅的幾種運作方式以及如何加以防範。

無檔案惡意程式(Fileless Malware)五種運作方式

一.經由文件漏洞攻擊來啟動惡意程式

無檔案式威脅也有可能經由傳統方式進入系統,例如經由 JavaScript 或 VisualBasic (VBA) 惡意巨集腳本並內嵌在 Office 文件、PDF 檔案、壓縮檔或看似無害的檔案內部。這些巨集一旦執行,就會運用一些正常的工具 (如 PowerShell) 來進一步啟動、下載和執行更多程式碼、腳本或惡意檔案。這些巨集腳本通常也是經由 PowerShell 之類的工具來執行,並且會經過加密編碼,讓資安軟體無法輕易偵測觸發其執行的關鍵字。 這些腳本可利用 PowerShell 來讀取並執行本機系統上的執行檔,或者直接執行已經在記憶體中的程式碼。但即使是後者也不算完全的無檔案式攻擊,因為歹徒還是需要先透過檔案挾帶巨集來入侵系統。

無檔案式威脅透過文件漏洞發動攻擊的過程。 一般使用者可藉由培養一些良好的資安習慣並提升職場的資安意識,來盡可能避免遭受這類攻擊的威脅,例如:針對一些不請自來的郵件或檔案應提高警覺,尤其是在開啟時會要求使用者啟用巨集或腳本功能的檔案。 至於企業,則可採用一些端點防護產品來防範這類經由垃圾郵件散播的無檔案式攻擊,有些解決方案可以偵測相關的惡意檔案和垃圾郵件,攔截所有相關的惡意連結。有些解決方案可偵測從遠端執行的腳本,即使它並未下載到端點裝置上。

二.從記憶體內直接將惡意程式植入系統

無檔案式威脅的名稱由來,就是因為它們通常是直接從記憶體內載入執行。它們不像其他惡意程式會有寫入硬碟的動作,因而讓防毒軟體很難加以偵測。無檔案惡意程式會運用多種技巧從記憶體內執行。最常見的是直接將惡意程式碼注入某個正常的執行程序以躲避偵測。此外,也會利用一些正常的系統管理工具和應用程式開發介面 (API),如:PowerShell、PsExec 與 Windows Management Instrumentation (WMI) 來入侵正常執行程序的記憶體並取得其權限。

Instrumentation (WMI) 來入侵正常執行程序的記憶體並取得其權限。 像這樣經由記憶體漏洞的攻擊技巧,最常見的就是所謂的「Reflective DLL 注入」。這是一種將動態連結程式庫 (DLL) 載入某個執行程序當中的技巧,如此就不用將 DLL 寫到磁碟上。

EternalBlue 就是一種採用記憶體漏洞的攻擊手法。EternalBlue 利用的是一個 Server Message Block 1 (SMB 1) 通訊協定的漏洞,該漏洞可讓駭客讀取應用程式、存取系統服務,以及在系統上寫入檔案。接著,駭客就能將自己的程式碼注入本機系統的「lsass.exe」(安全認證服務) 執行程序當中,這是 Windows 系統上負責管理使用者的憑證、登入與存取金鑰的重要系統執行程序。駭客可利用它當跳板來發動其他攻擊,例如執行 Mimikatz 這類的滲透測試工具,進而從記憶體內擷取使用者的登入憑證。

幾種不同的記憶體漏洞攻擊技巧。 除此之外,無檔案式威脅也會利用一種稱為「執行程序掏空」(process hollowing) 的技巧,SOREBRECT 勒索病毒 正是使用這項技巧。該病毒跟 Petya/NotPetya 一樣會利用 PsExec 工具來注射其程式碼,或者,更精確一點說,會將原本正常執行程序的程式碼 (例如 Windows 用來執行系統服務的 svchost.exe) 掏空並換成自己的程式碼之後再讓它繼續執行。另外,也一些無檔案式威脅是從原本已經有資料或程式碼的系統記憶體內使用或載入其惡意程式。雖然,惡意程式這樣的作法可躲避傳統防毒軟體的偵測,但一旦系統重新開機,惡意程式就會消失。

目前並無百分之百偵測及防範這類記憶體式攻擊的方法。因此,採用縱深防禦 (也就是多層式) 的防護就顯得相當重要。此外也應隨時保持系統和應用程式更新、妥善保護系統管理工具,並部署一些額外的防護技術,如行為監控、沙盒模擬分析、防火牆、入侵防護等等。

目前並無百分之百偵測及防範這類記憶體式攻擊的方法。因此,採用縱深防禦 (也就是多層式) 的防護就顯得相當重要。此外也應隨時保持系統和應用程式更新、妥善保護系統管理工具,並部署一些額外的防護技術,如行為監控、沙盒模擬分析、防火牆、入侵防護等等。

三.採用腳本來安裝惡意程式

無檔案式威脅還可將其程式碼加密編碼、組譯或內嵌在腳本當中,不必在磁碟上產生檔案。如此歹徒就能攻擊目標作業系統或應用程式而不被傳統防毒軟體偵測。不僅如此,採用腳本的攻擊方式也非常靈活,因為這些腳本在執行時可經由檔案的形式或直接包含在指令列參數內。這樣的彈性可衍生出更不易被偵測的攻擊手法。比方說,將腳本的啟動流程拆成好幾個階段並分散在不同的程序當中執行。

腳本式攻擊會使用像 PowerShell 這類工具的腳本語言來執行各種程式碼。還有一些惡意的腳本會攻擊應用程式 (如 Microsoft Office) 的漏洞或設計缺陷。譬如,駭客可從遠端執行記憶體內的腳本來躲避端點防護產品的偵測。許多無檔案惡意程式就是採用這樣的手法,如:KOVTER、POWMET 和 FAREIT。

採用 PowerShell 工具的腳本式攻擊感染過程。 無檔案式威脅之所以特別鍾情於 PowerShell,就在於它既彈性又容易取得。這是一個許多 Windows 版本都內建的功能,更何況它還有一個支援多重平台的開放原始碼版本 (PowerShell Core)。此外,PowerShell 更具備呼叫 API 的能力,因此不但可執行一些重要的系統與應用程式功能,還可以執行作業系統物件。而且因為它本身並無磁碟上的執行檔,因此歹徒可透過無檔案的方式讀取或派送惡意程式,或執行其它惡意指令。

要防範腳本式攻擊,一般使用者及企業可強制實施最低授權原則,盡可能降低遭受腳本式攻擊的危險。同時應妥善管制、加強管理並 保護系統管理工具。而 PowerShell 本身也內建安全機制來協助使用者進一步分析異常行為,此外,也可設定它偵測一些惡意程式常用的參數或指令。盡可能停用或刪除過時且可能被駭客用來入侵系統的第三方外掛程式和元件。

建置一套行為監控機制,也有助於監控及攔截惡意程式相關的異常行為和活動,例如監控被挾持的執行程序呼叫「命令提示字元」視窗來執行 PowerShell 腳本。需要採取行為監控方式來偵測腳本式無檔案惡意程式。

四.利用 IT 和系統管理工具來安裝惡意程式

無檔案式威脅還可能「就地取材」或者利用系統內建的功能和管理工具。最近發生的一個真實案例就是駭客結合 Windows Management Interface Command (WMIC) 和 CertUtil 兩個正常的系統工具來安裝資訊竊取程式。 除此之外,還有一些以獲利或從事間諜活動為主的攻擊會利用 Microsoft Register Server (regsvr32) 這類指令列工具來載入並執行惡意程式庫 (DLL),或使用經過變造的滲透測試工具 (如 Cobalt Strike) 來滲透系統。

Petya/NotPetya 勒索病毒的感染過程使用了多項工具來將受害系統的檔案加密並覆蓋磁碟上的資料。 這些工具為無檔案式威脅提供了一個現成的跳板,不須仰賴經過組譯的執行檔。而且還可利用這些工具來取得惡意檔案、下載或啟動其他惡意程式、竊取資料並將資料外傳、長期潛伏在系統內部,或者在內部網路橫向移動。不僅如此,由於這些威脅利用的都是一些正常的系統工具,所有更難加以偵測。 歹徒最常利用的工具包括:指令列介面 (PowerShell、命令提示字元、regsvr32、rundll32、WMIC、Bitsadmin、CertUtil 及 msiexec)、遠端桌面,以及第三方滲透測試工具 (如 Cobalt Strike 和 Mimikatz)。

許多應用程式都有一些內建的指令列工具來協助它們更新程式,這些工具的開發人員應該在設計階段即將安全納入考量。強制實施存取控管政策,並且在必要時才啟用這些工具。妥善保護遠端管理工具的使用,企業可利用應用程式控管這類機制來管制系統只能執行白名單上的應用程式或工具。至於那些利用正常工具的威脅,則可藉由行為監控來達到遏止惡意程式相關活動的效果。

五.利用無檔案式技巧長期躲藏

惡意程式一旦能夠駭入端點、網路或伺服器,通常都會盡可能長期躲藏在系統內部,就連系統重新開機也不會消失。無檔案式威脅會運用各種特殊技巧來常駐系統內部,最主要的作法就是建立一套還原機制讓惡意程式可以重新啟動。這類技巧同樣也會利用 Windows 內建的工具程式來達成目的。

一種常見的常駐機制就是將惡意程式碼或檔案儲存在系統登錄當中。Windows 的系統登錄 (Registry) 原本是用來儲存組態設定以及應用程式檔案關聯資料。藉由將程式碼儲存在系統登錄當中,惡意程式就能在系統重新開機時自動還原並執行其程式碼,或者在某些檔案 (如捷徑) 被點選時執行其程式碼。一個實際的例子就是無檔案版本的點閱詐騙惡意程式: KOVTER。它利用系統登錄來儲存惡意程式碼,然後再利用 PowerShell 來將這些程式碼解開並注入某個執行中的正常執行程序。

使用 PowerShell 和 WMI 的無檔案式虛擬加密貨幣挖礦惡意程式感染過程。 另一項長期躲藏技巧是透過 Windows 工作排程器,此工具可讓程式和腳本在預定的時間啟動。對無檔案惡意程式攻擊來說,它們會建立排程工作來執行其程式。其他類型的惡意程式也會運用這項技巧,例如某些資訊竊盜木馬程式與銷售櫃台系統 (POS) 惡意程式 ,目的是為了躲避傳統沙盒模擬分析的偵測。除此之外,駭客還能設定一些重複執行的工作並搭配一些系統登錄機碼來自動重複感染系統。

最近,駭客也開始利用 Windows 的 WMI 管理介面來常駐系統。WMI 原本是設計用來管理連網的裝置和系統。但到了網路犯罪集團手中,就變成了駭客橫向移動、執行程式與長期躲藏的工具。通常,無檔案式威脅會使用 WMI 存放庫 (Repository) 來儲存惡意腳本,接著再利用 WMI 本身的一些功能來呼叫這些腳本,例如:WmiPrvSE (WMI Provider Host/Service) 可提供管理資訊;Scrcons (WMI Standard Event Consumer) 工具程式可執行 WMI 腳本;Wmic (WMI Command Line) 指令列工具可允許物件呼叫 WMI。還有某些 虛擬加密貨幣挖礦惡意程式的變種也會透過 WMI 來長期躲藏於系統內。

主動監控端點及其連接的網路可有助於減少進一步的攻擊或重複感染。例如,系統管理員或 IT 及資安團隊可利用 Microsoft 的「Autoruns」工具來檢查系統登錄當中是否有惡意的機碼。此外也可利用 WMI 本身的功能 (尤其是 WMI 事件查詢功能) 來偵測它是否遭到利用並加以阻止。PowerShell 本身也有類似的功能可以強化系統安全或偵測惡意程式的相關活動。

有些解決方案可提供高準度機器學習、網站信譽評等、行為監控、應用程式控管等功能,來有效降低這類持續性無檔案式攻擊的威脅。可監控 WMI 的相關事件,有助於迅速查看哪些執行程序或事件正在觸發惡意活動。

弱點掃瞄與滲透測試

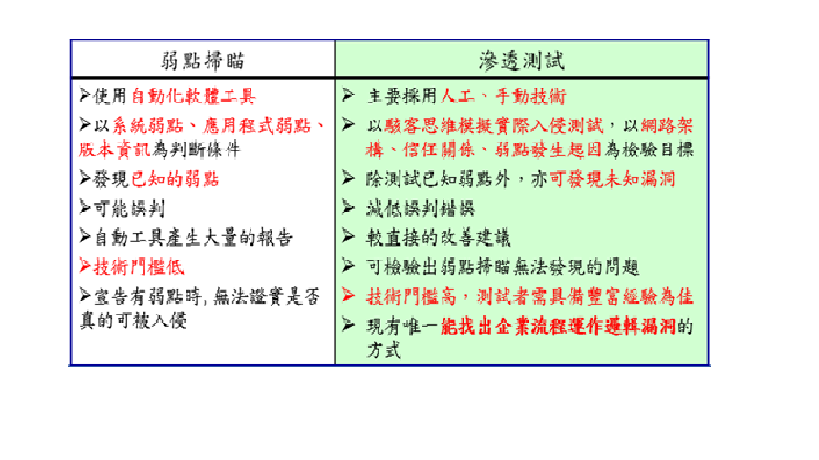

弱點掃瞄與滲透測試的差異

市場上銷售的滲透測試服務,廠商多以弱點掃瞄服務來取代並執行。事實上,兩者之執行方式與所需技術能力有相當大之差別。弱點掃瞄服務所能找出之弱點並不夠全面,以下表說明之:

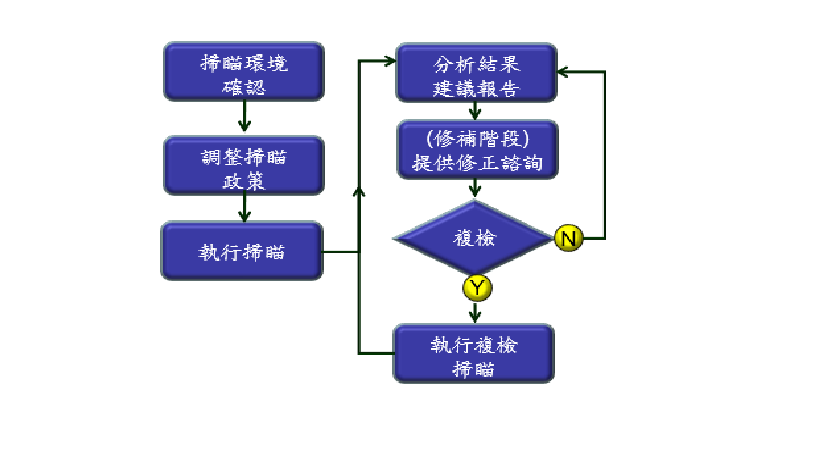

弱點管理-弱點掃瞄評估服務

- 服務說明

–利用弱點掃瞄工具(Tenable Nessus Enterprise ) , 協助客戶掃瞄網路上的設備與系統主機,檢測是否有已知的弱點, 並透過專業的結果分析,提供客戶有效可行的改善方案。

–利用弱點掃瞄工具(Tenable Nessus Enterprise ) , 協助客戶掃瞄網路上的設備與系統主機,檢測是否有已知的弱點, 並透過專業的結果分析,提供客戶有效可行的改善方案。

- 目的

–透過弱點的發現及修補,降低資安風險。

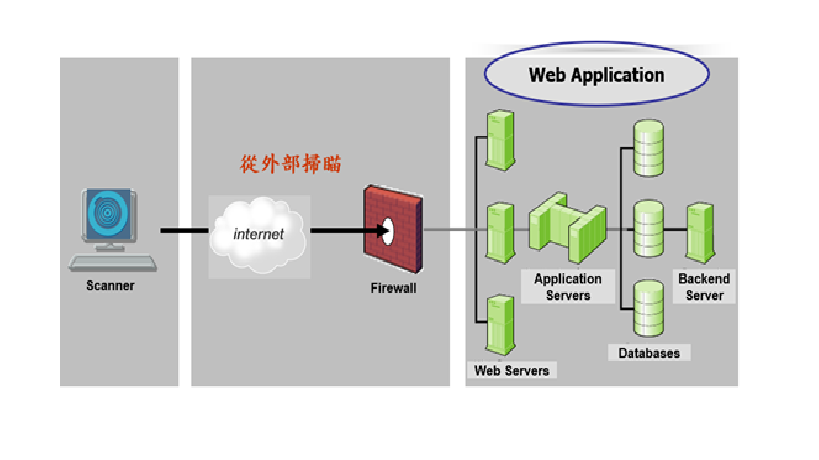

主機系統弱點掃瞄執行方式

- 使用自動化的弱點掃瞄工具

- 對作業系統、系統服務進行檢查

- 由外部向內部掃瞄

-

- 檢視由外部可得到的資訊

- 檢視防火牆等安全設備的設定是否有疏漏

- 內部直接掃瞄 (建議採用)

-

- 與目標主機同網段進行掃瞄

- 得到最直接的主機弱點資訊

- 分析判斷掃瞄結果

提出弱點修補建議

主機系統弱掃檢查項目

- 網路服務

- 作業系統未修補的弱點

- 常用應用程式的弱點

- 網路與安全等設備的弱點

- 系統不安全的設定

- 已知常見的後門程式

- 簡易帳號密碼破解

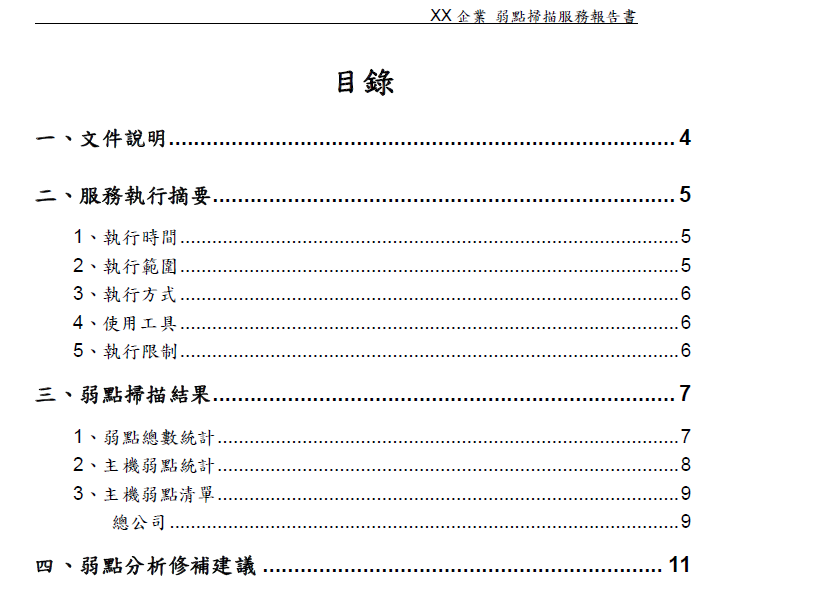

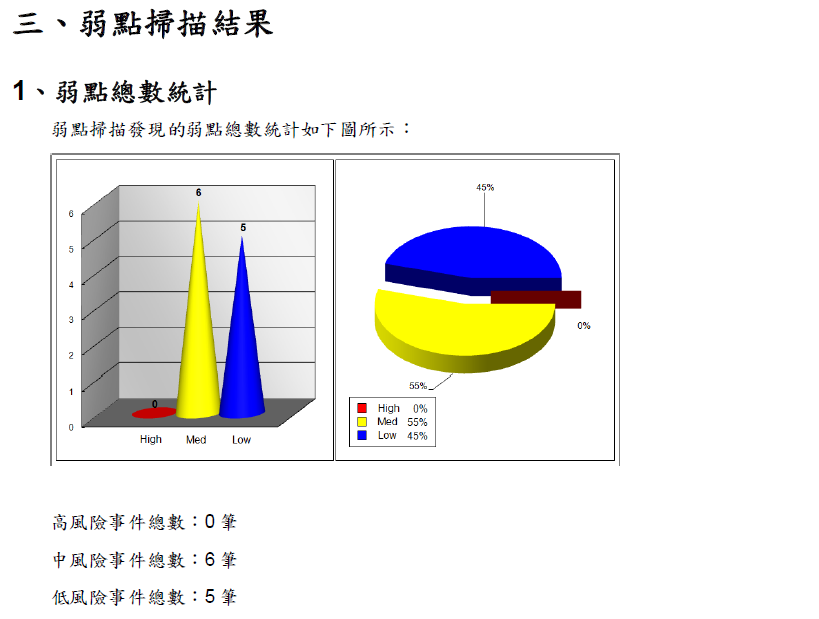

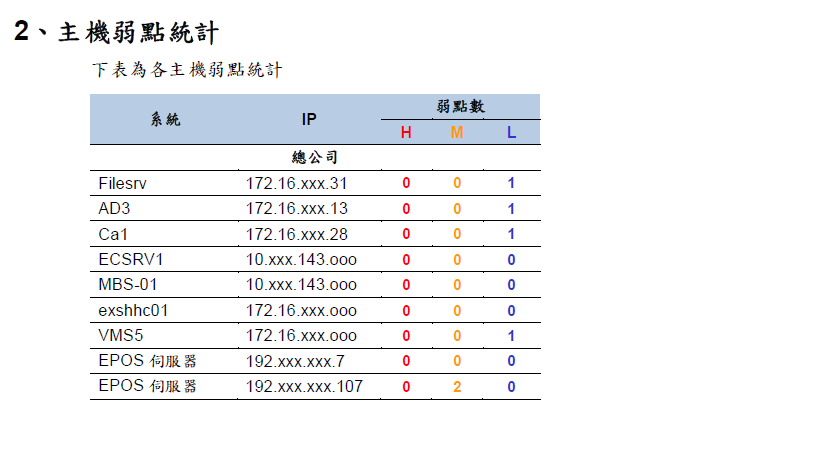

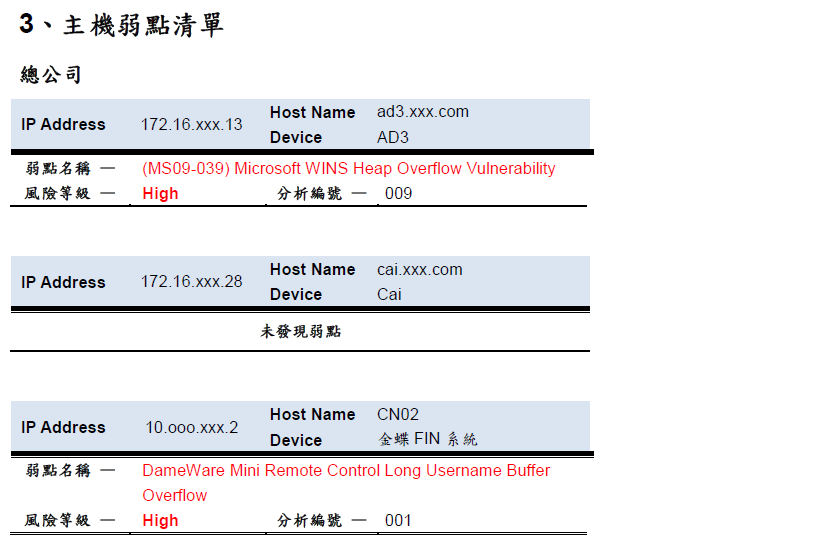

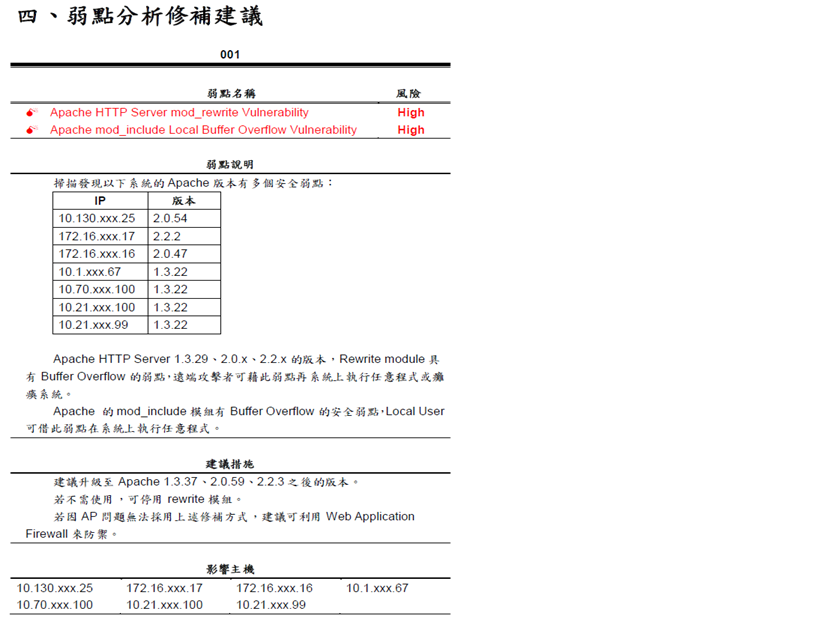

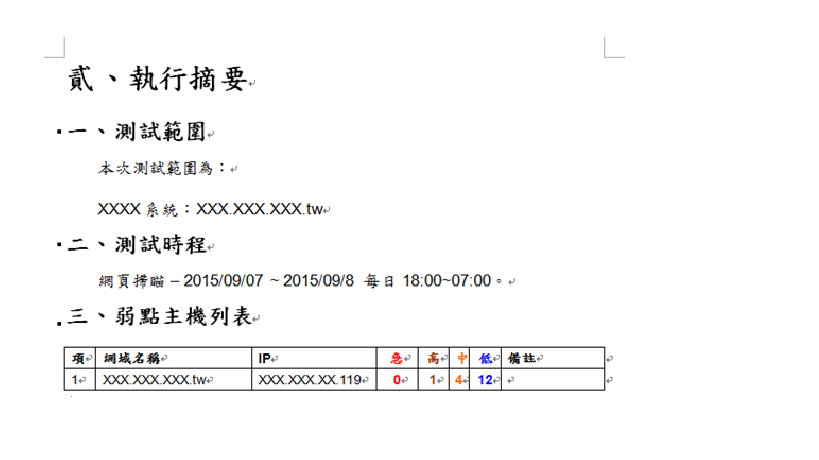

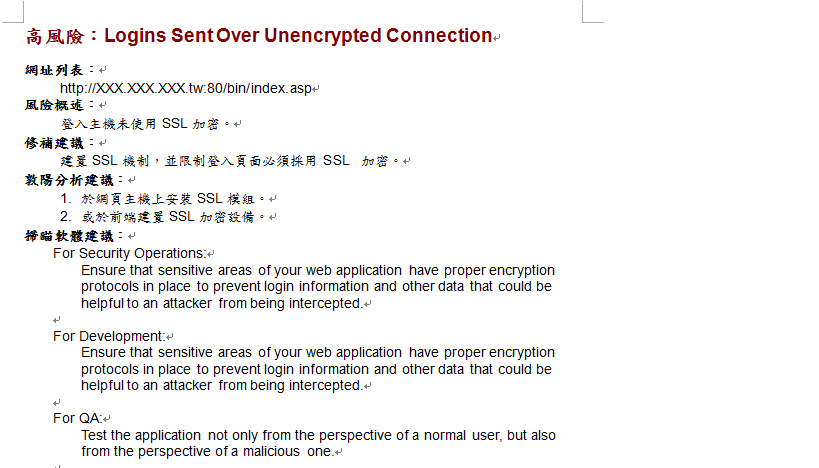

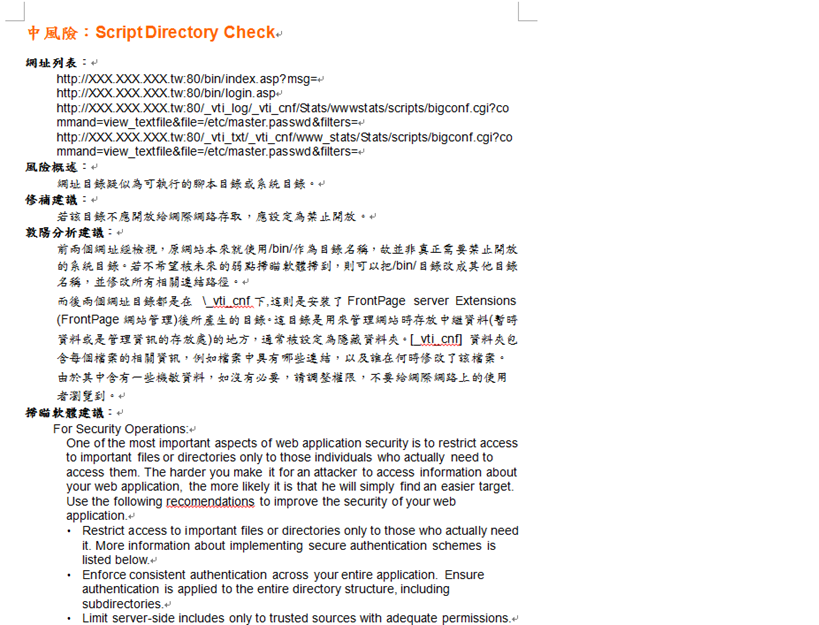

主機系統弱點掃瞄報告範例

|

|

|

|

|

網頁應用程式掃瞄執行方式

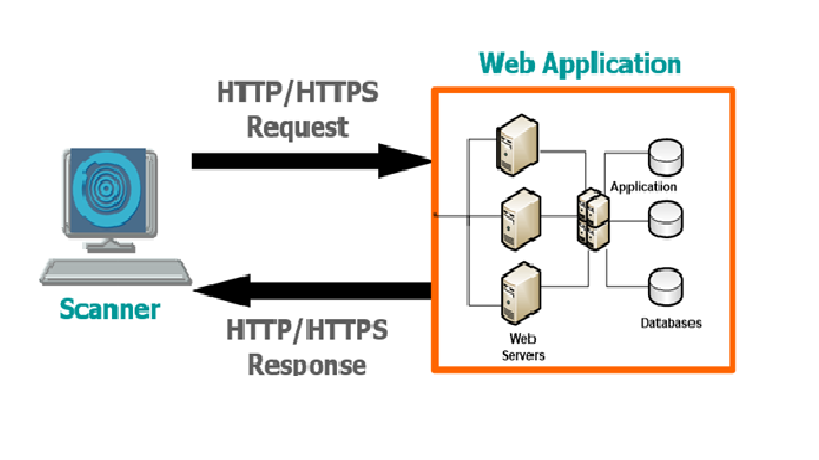

網頁應用程式弱掃工具的運作機制

- 直接對運行中的Web應用程式進行檢測,而非對程式碼做分析

- 掃瞄第一階段:分析站台結構

- 掃瞄第二階段:根據設定的掃描政策,產生出大量的測試項目(意即針對漏洞的攻擊手法) ,並依據測試標的所產生的回應,比對弱點資料庫 ,判斷是否有安全漏洞

網頁應用程式弱掃檢查內容

- 偵測各類Web應用程式的安全弱點

–Web Service 弱點掃瞄

–網頁應用程式弱點 (SQL Injection, XSS…等)

–ASP、ASP.NET、PHP、Perl、Java/J2EE等特定問題掃瞄

–評估Web Server是否有弱點或不安全的設定

–自動搜尋備份檔、記錄檔、機敏檔案或目錄

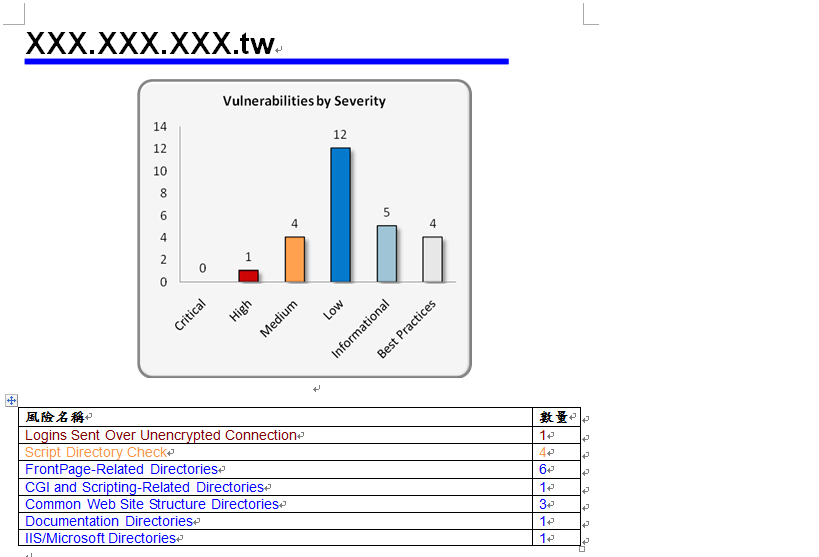

網頁應用程式弱點掃瞄報告範例

|

|

|

|

|

弱點管理-滲透測試服務

|

|

- 目的

-

- 驗證現行系統、應用程式、及網路的安全強度。

- 了解入侵者可能利用的途徑,以及可能造成的影響,進行改善。

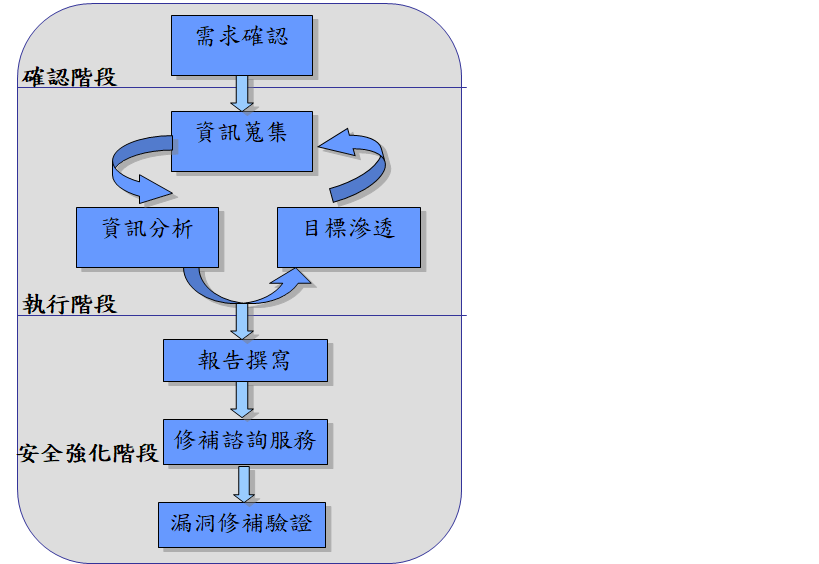

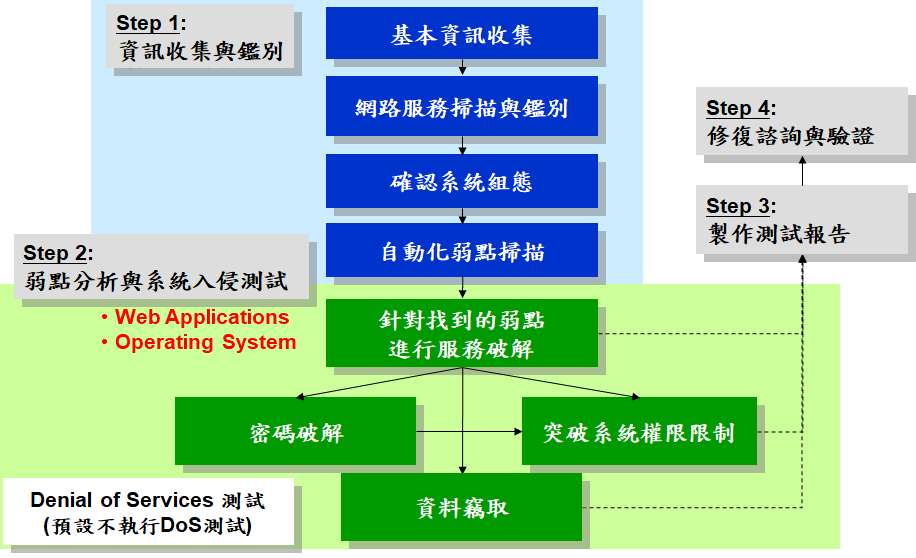

滲透測試執行細部程序

滲透測試簡介與目的效益

- Penetration Test”、 “Pentest”

- 滲透測試是模擬駭客行為的測試

-

- 滲透測試是模擬駭客的思維模式,應用駭客的工具與技術,對目標進行滲透。但不具駭客的破壞行為。

- 滲透測試是駭客入侵的實際演練

-

- 滲透測試嘗試取得系統弱點的實際驗證及存取權限或未授權的機密資料。

- 可檢測出自行開發的應用程式漏洞及未知弱點

- 評估遭到入侵之風險

-

- 評估可能遭受入侵的途徑

- 評估重要系統遭到入侵的影響範圍及損失

- 評估機密資料洩露的影響範圍及損失

- 提高企業網路之安全強度

-

- 修補企業網路存在的安全漏洞

- 修正已知及未被公佈之漏洞

- 修正系統或安全設備不當的設定

- 排除未授權存取系統的可能性

- 排除資訊洩露的可能性

滲透測試檢驗項目

- 依受測目標型態決定檢測項目,包含(但不僅):

- –系統不當設定、預設設定檢測

- –資訊洩漏、目錄洩漏檢測

- –緩衝區溢位(Buffer Overflow)

- –格式化字串(Format String)

- –堆積溢位(Stack Overflow)問題檢測

- –認證跳脫、越權方式檢測

- –密碼強度、懶人密碼檢測

- –信任關係檢測

- –已知可攻擊的漏洞檢測

- –已知可攻擊的漏洞檢測

- –跨腳本攻擊(XSS)檢測

- –垂直權限跳脫檢測

- –水平權限跳脫檢測

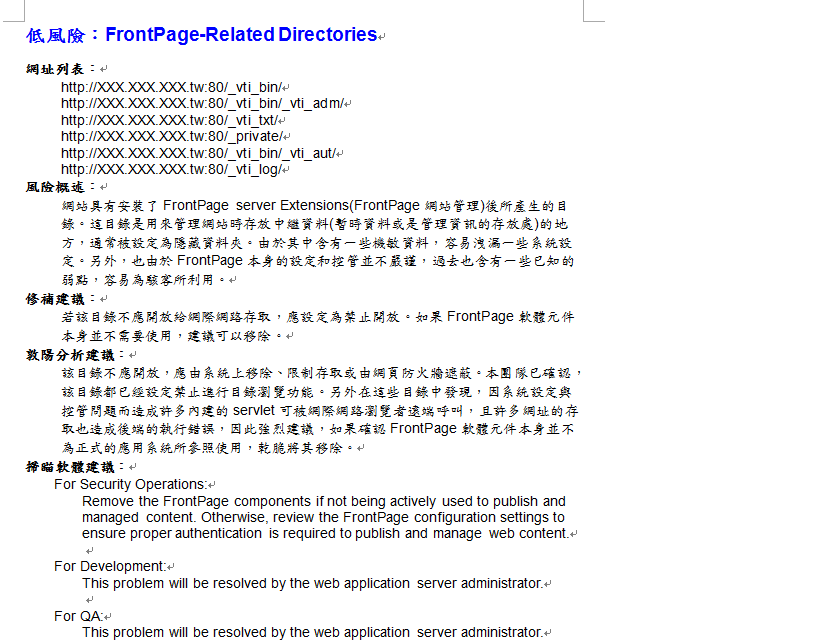

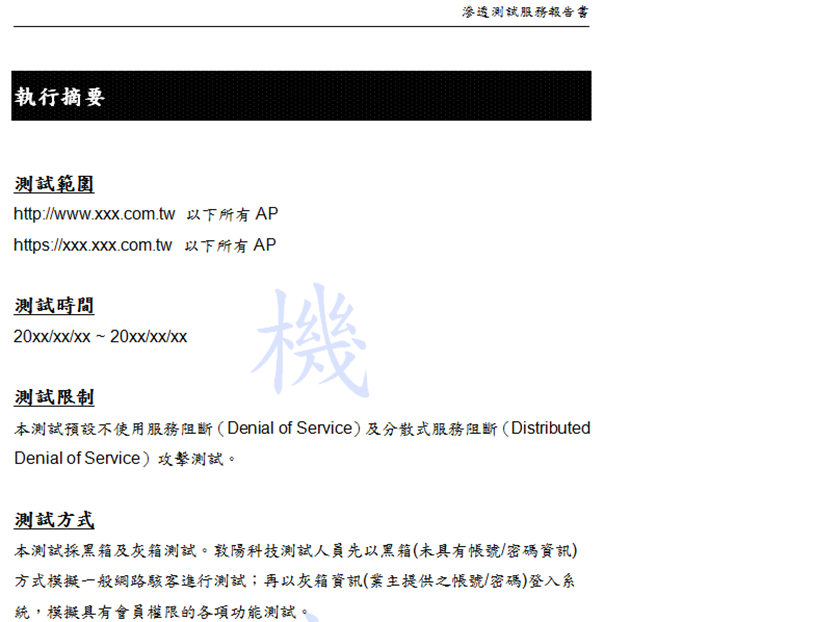

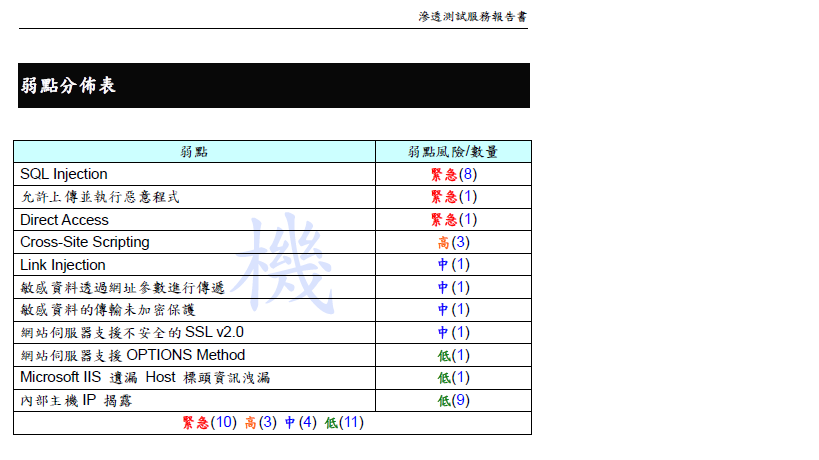

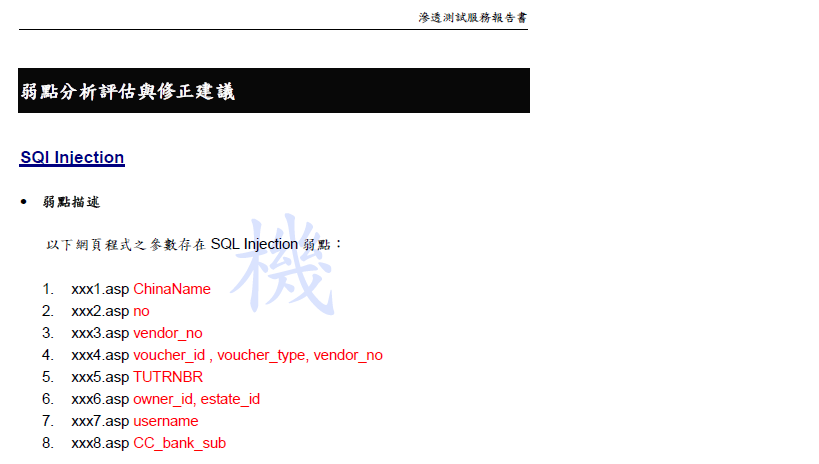

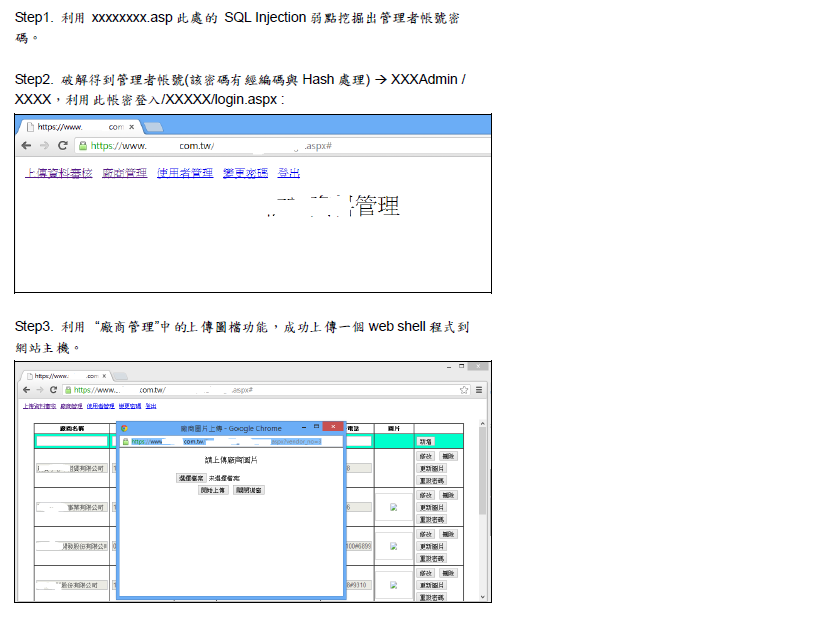

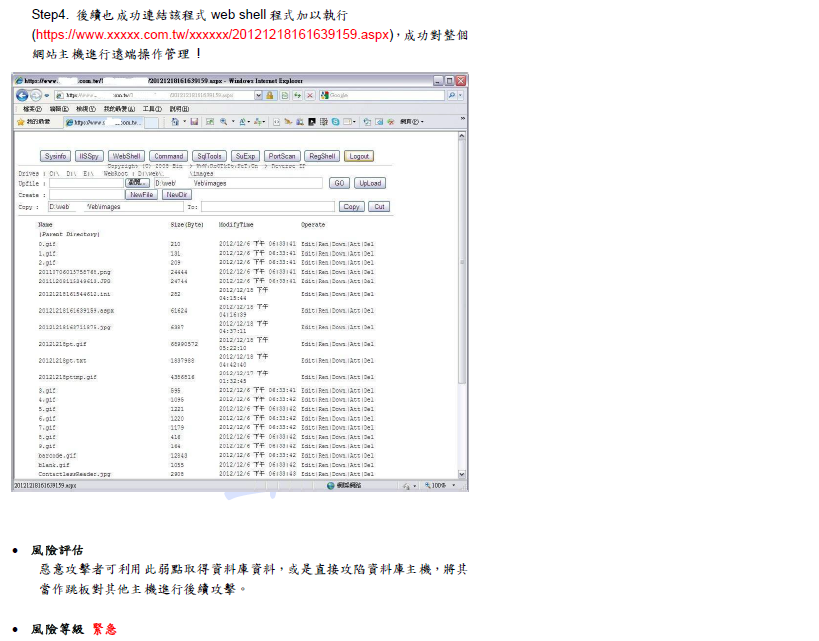

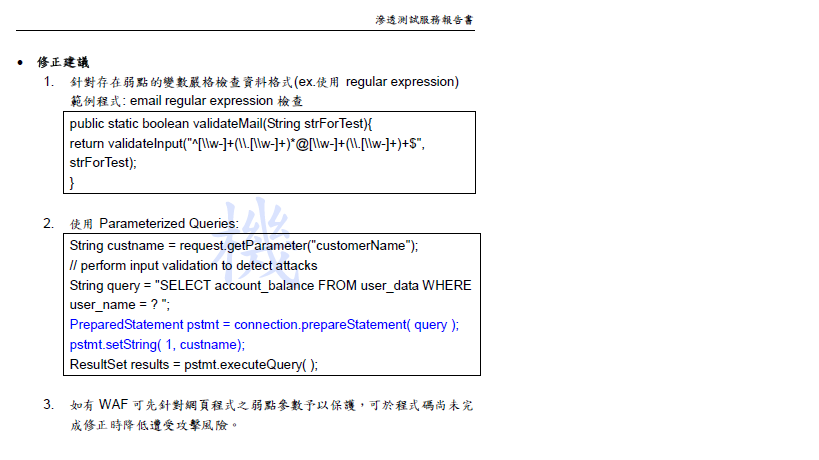

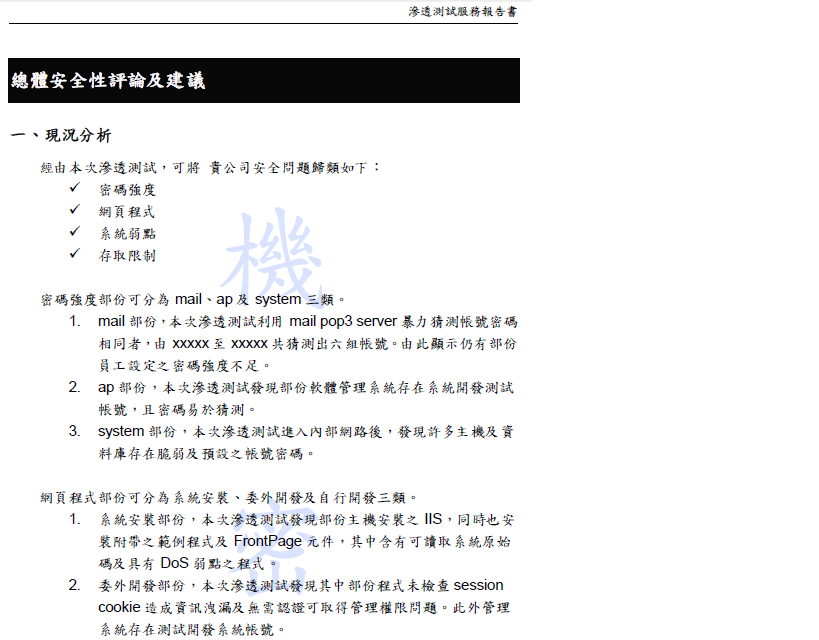

滲透測試服務報告範例

|

|

|

|

|

|

|

|

行政院及所屬各機關資訊安全管理規範

以下僅針對資通安全管理法重點截取,相關詳細規定請自行google"資通安全管理法"

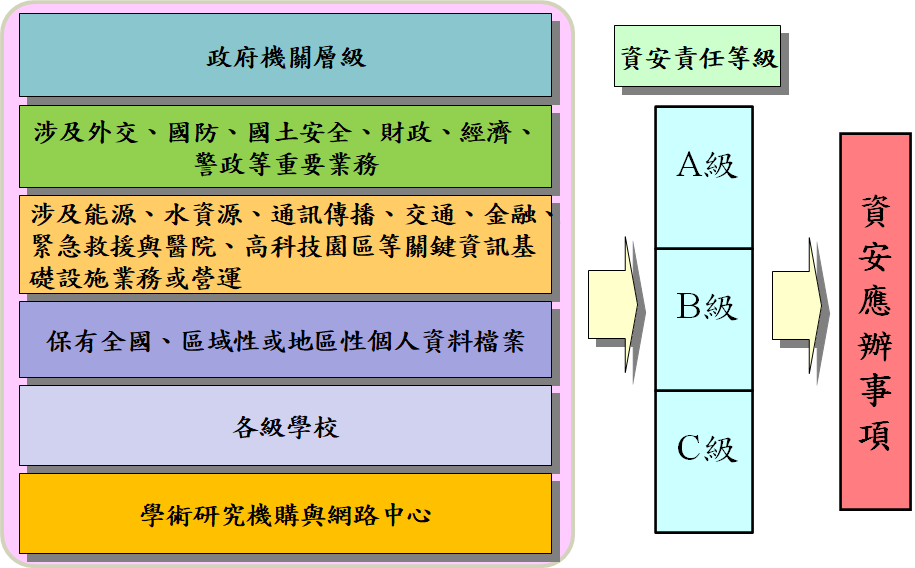

資安責任等級分級準則

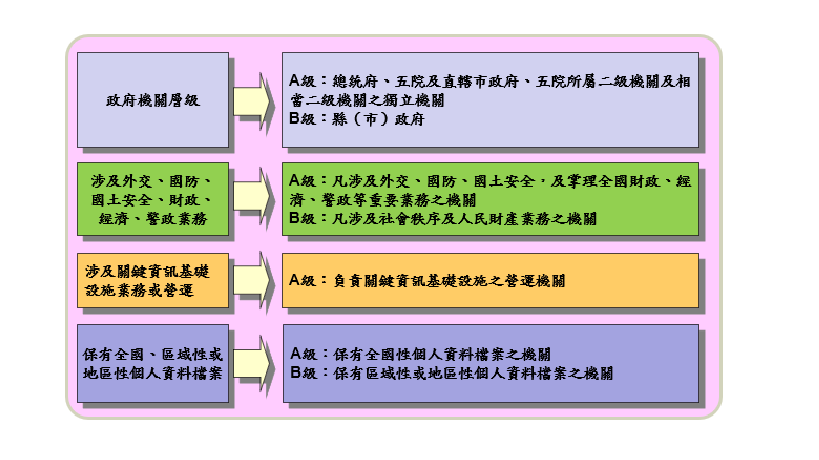

資安責任等級分級準則(政府機關)

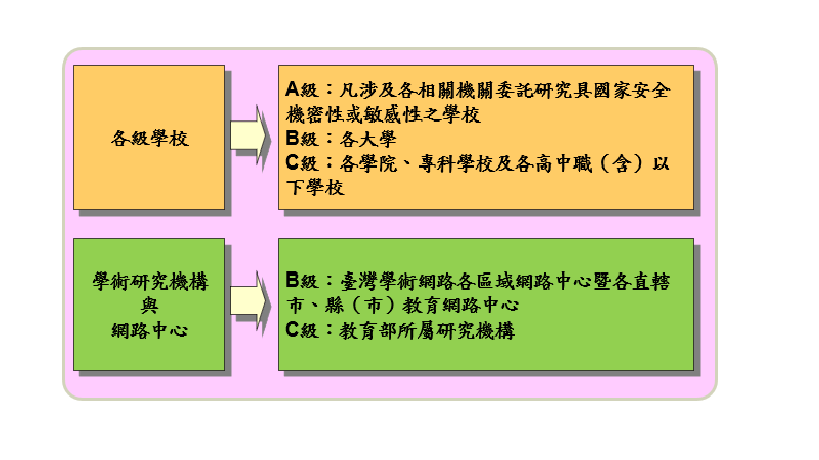

資安責任等級分級準則(學術機構)

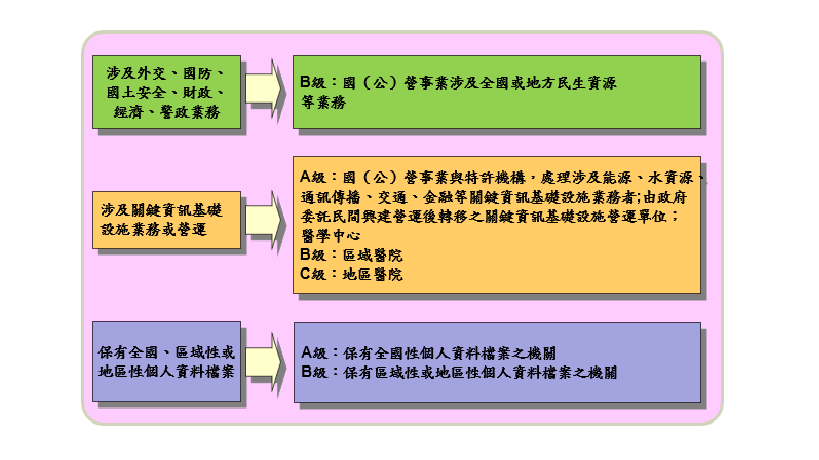

資安責任等級分級準則 (國/公營事業、醫療機構及其他)

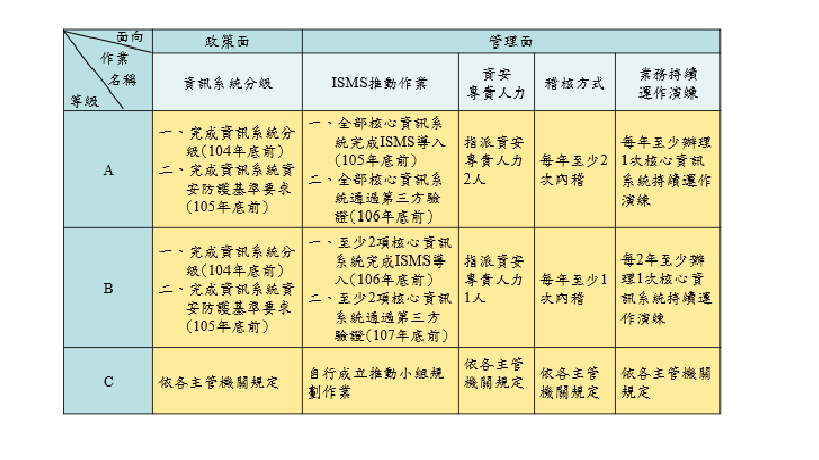

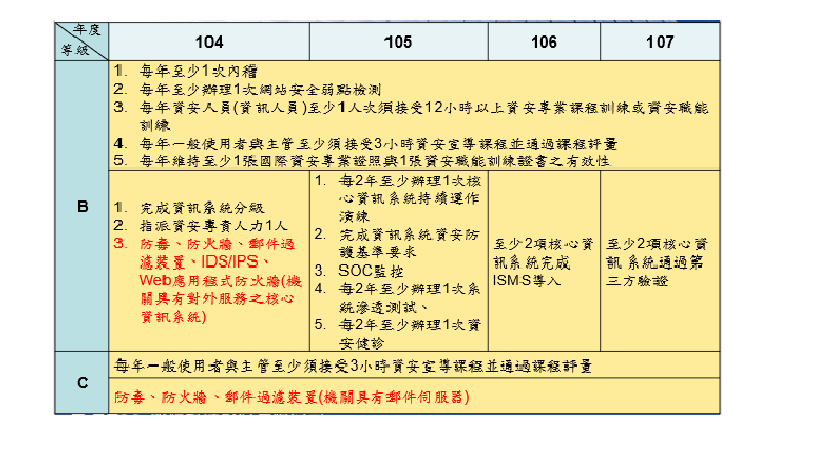

資安責任等級應辦事項(1/3)

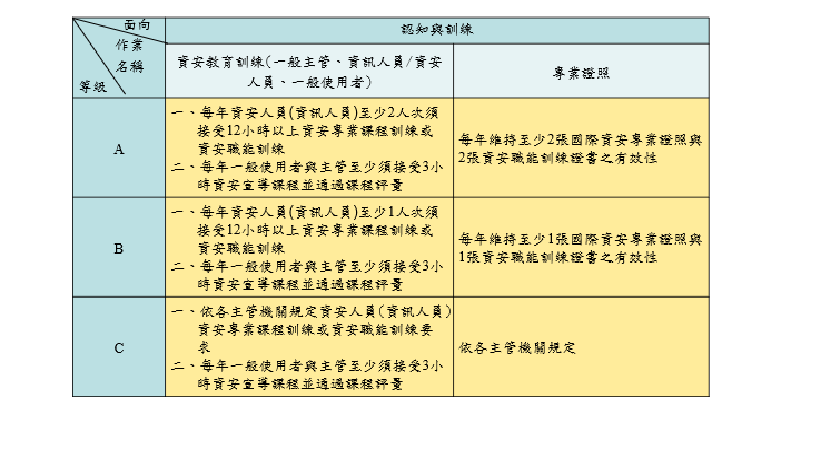

資安責任等級應辦事項(2/3)

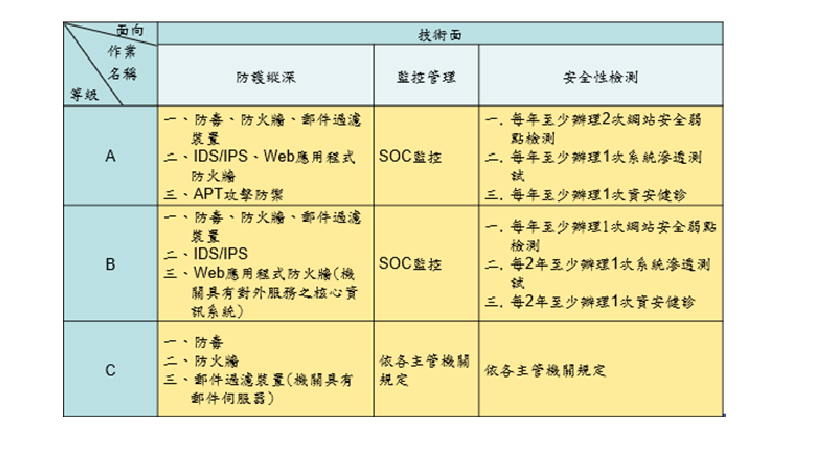

資安責任等級應辦事項(3/3)

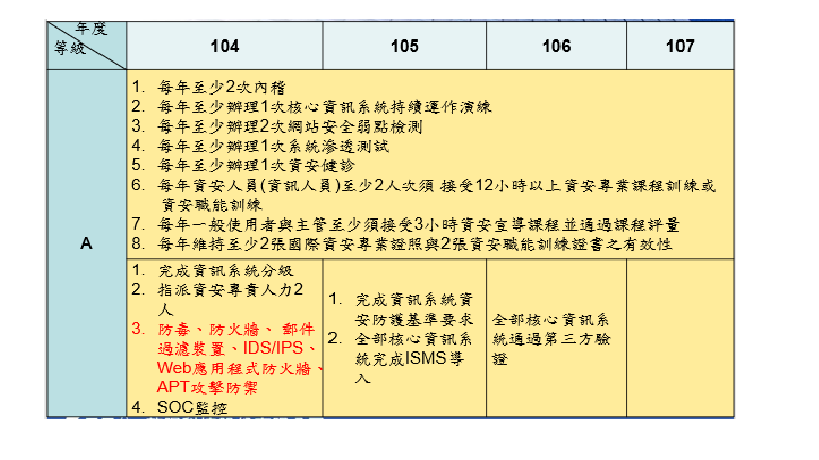

應辦事項執行時程(1/2)

應辦事項執行時程(2/2)

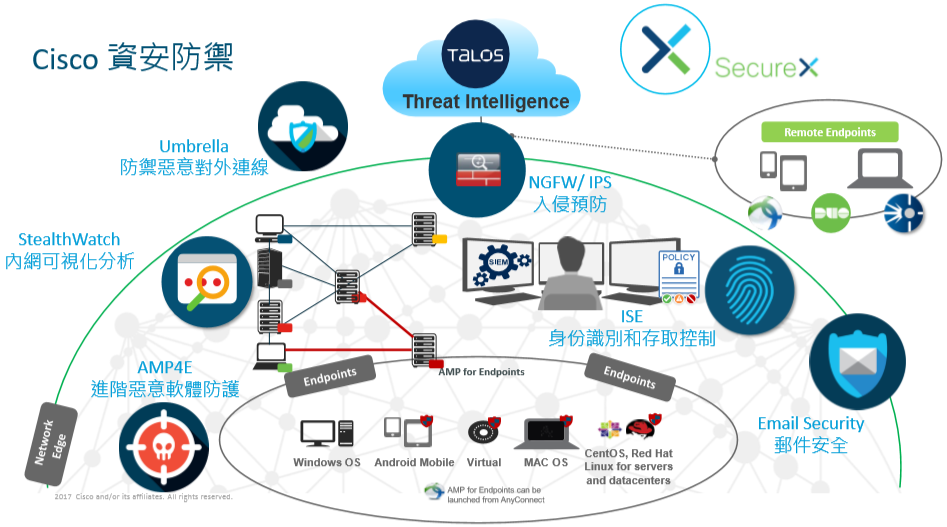

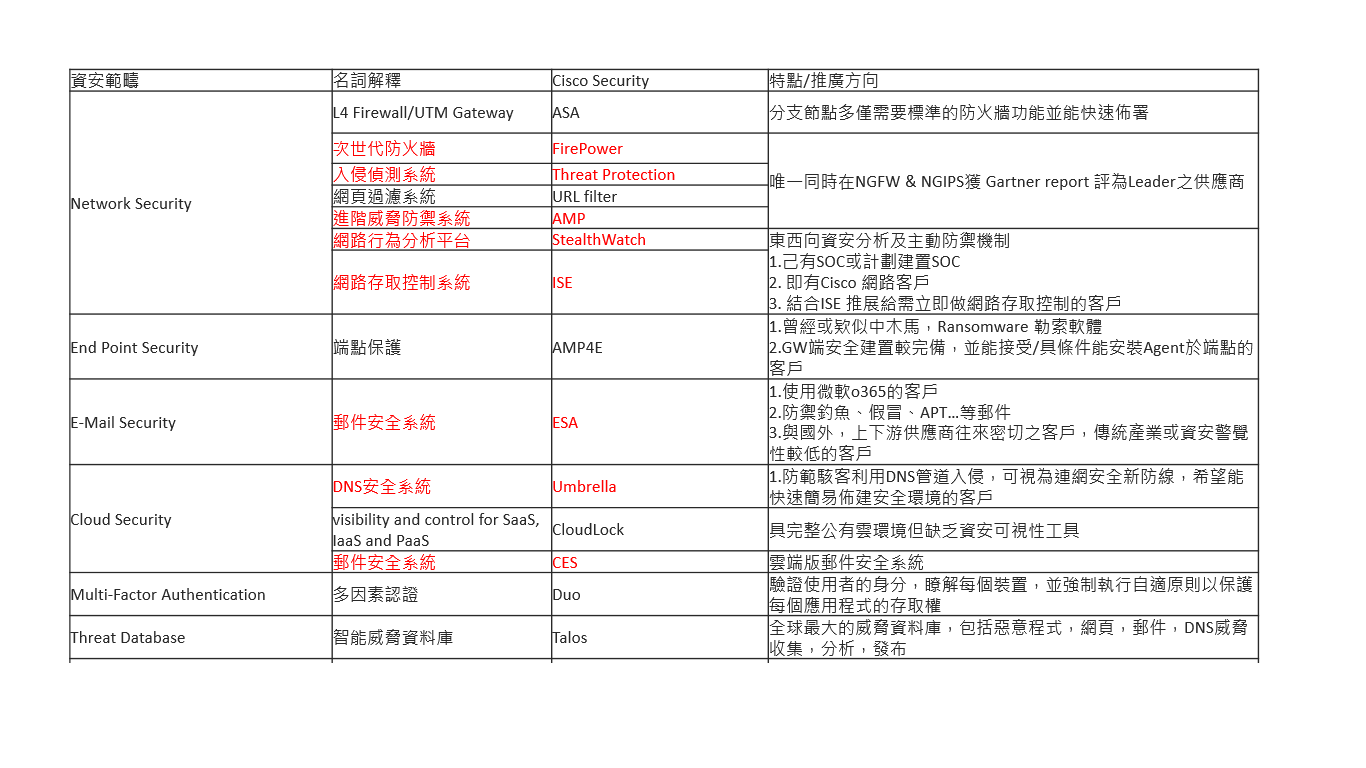

Cisco 資安解決方案總覽

思科擁有完整解決方案

思科資安產品分類

APT攻擊一直為最令IT部門頭痛的攻擊行為,不僅在於其運作模式具有針對性與隱藏性,更嚴重的是往往都在被入侵多時,甚至是資料遭竊取之後才驚覺已經被駭客滲透。 IT部門在處理APT攻擊時,深感無力之處便是:無從得知何時被攻擊、如何被攻擊、受影響的裝置、該如何應對等,在茫然不知所措的同時, 駭客往往又造成更進一步的傷害,對商譽與資料安全造成難以彌補的後果。 思科系統針對APT攻擊防護,提出完善的AMP(Advanced Malware Protection)解決方案,思科獨步全球的防護能力, 讓您在思科全系列資安設備中,皆能擁有完整的APT攻擊防護。

"對付APT沒有萬靈丹,企業必須建立一套涵蓋網路、邊界、端點和資料安全的縱深防禦策略。"

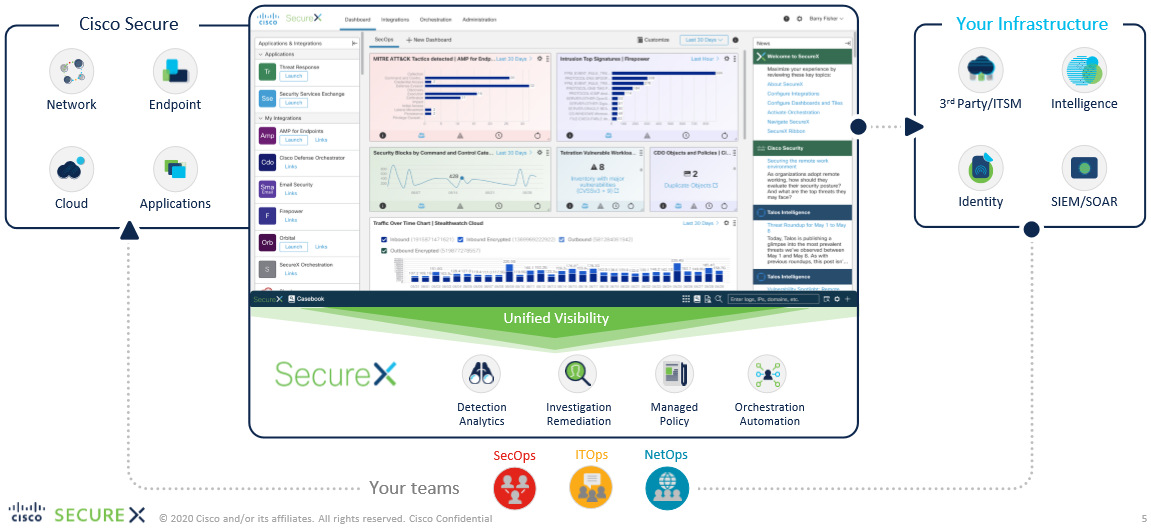

SecureX-單一管理平臺

思科今年推出整合多種資安解決方案的集中管理平臺,名為SecureX,提供單一操作介面、自動化調度指揮、威脅應變,以及威脅獵捕等功能。 SecureX整合式的雲端原生資安平臺,當中涵蓋了該公司的所有資安產品,統整了多種防護控管功能, 像是資安能見度的集中呈現、辨識未知威脅,以及自動化工作流程,可橫跨網路、端點、雲服務、應用系統, 持續掌握關鍵的資安維運與威脅狀態,提供統一的資安狀態透視觀點,以及後續該如何處理的洞察分析,強化企業整體防護力, 提高威脅反應的速度。

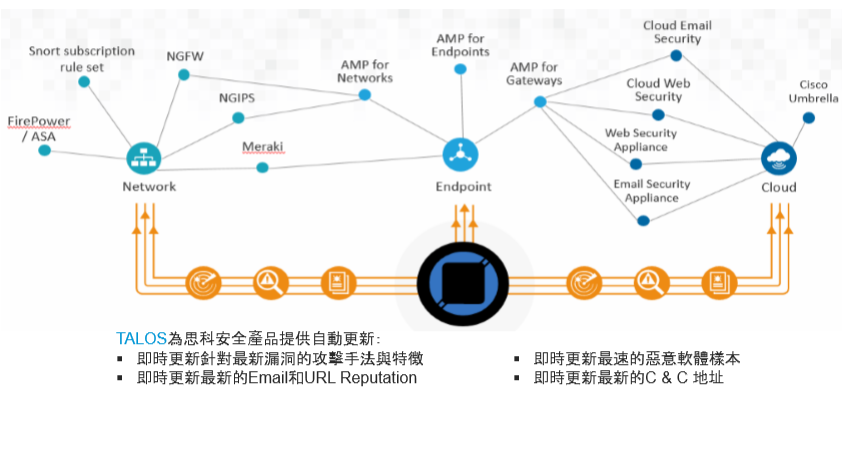

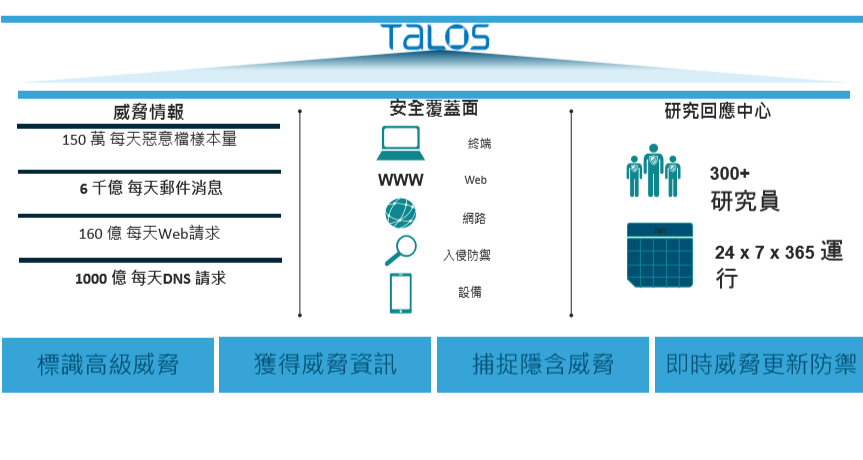

為什麼TALOS 之於Cisco Security 很重要

Talos團隊由業界領先的網路安全專家組成,他們分析評估駭客活動, 入侵企圖,惡意軟體以及漏洞的最新趨勢。包括ClamAV團隊和一些標準的安全工具書的作者中最知名的安全專家, 都是Talos的成員。這個團隊同時得到了Snort、ClamAV、Senderbase.org和Spamcop.net社區的龐大資源支援, 為思科的安全研究和安全產品服務提供了強大的後盾支援。

Talos思科安全威脅資料中心

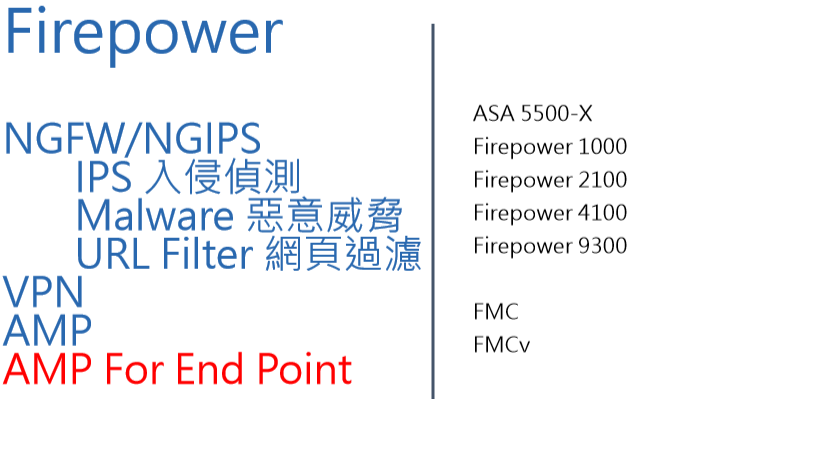

Firepower NG-Firewall

CISCO(思科) Firepower NGFW(新世代防火牆)系列,是思科推出的次世代防火牆安全解決方案, 它整合了業界知名NG-IPS Solution「Sourcefire」並且可和端點資安防護AMP系統同步,達到匝道與用戶端一條龍式防護。 企業可以根據特定需求定購不同版本,做到逐步購買、按需部署,靈活方便地實現安全功能的擴展。

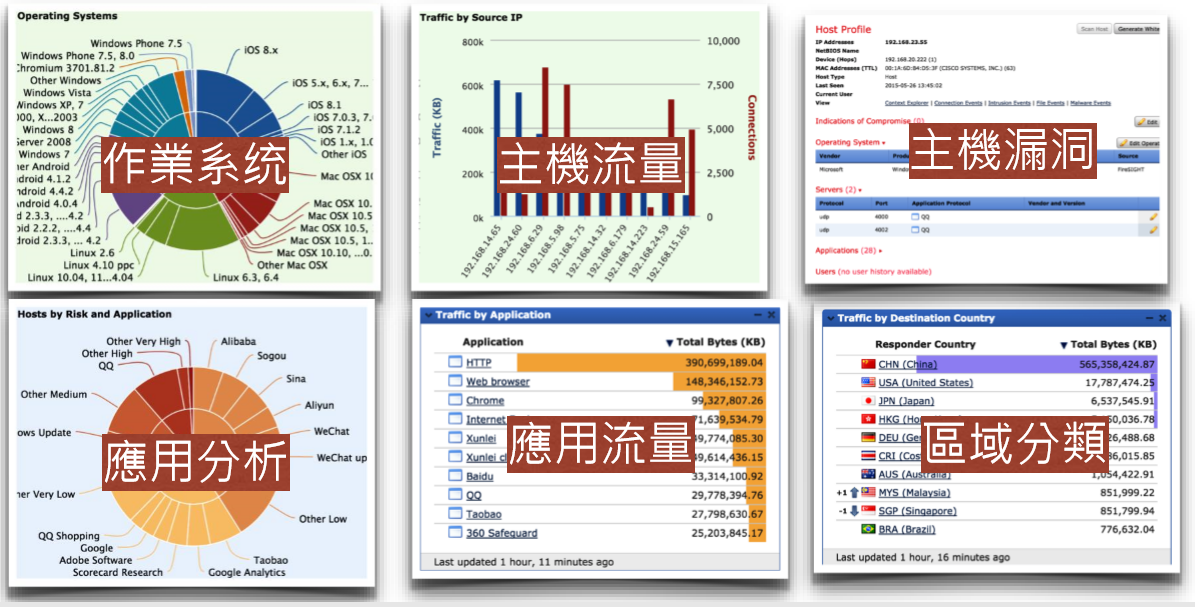

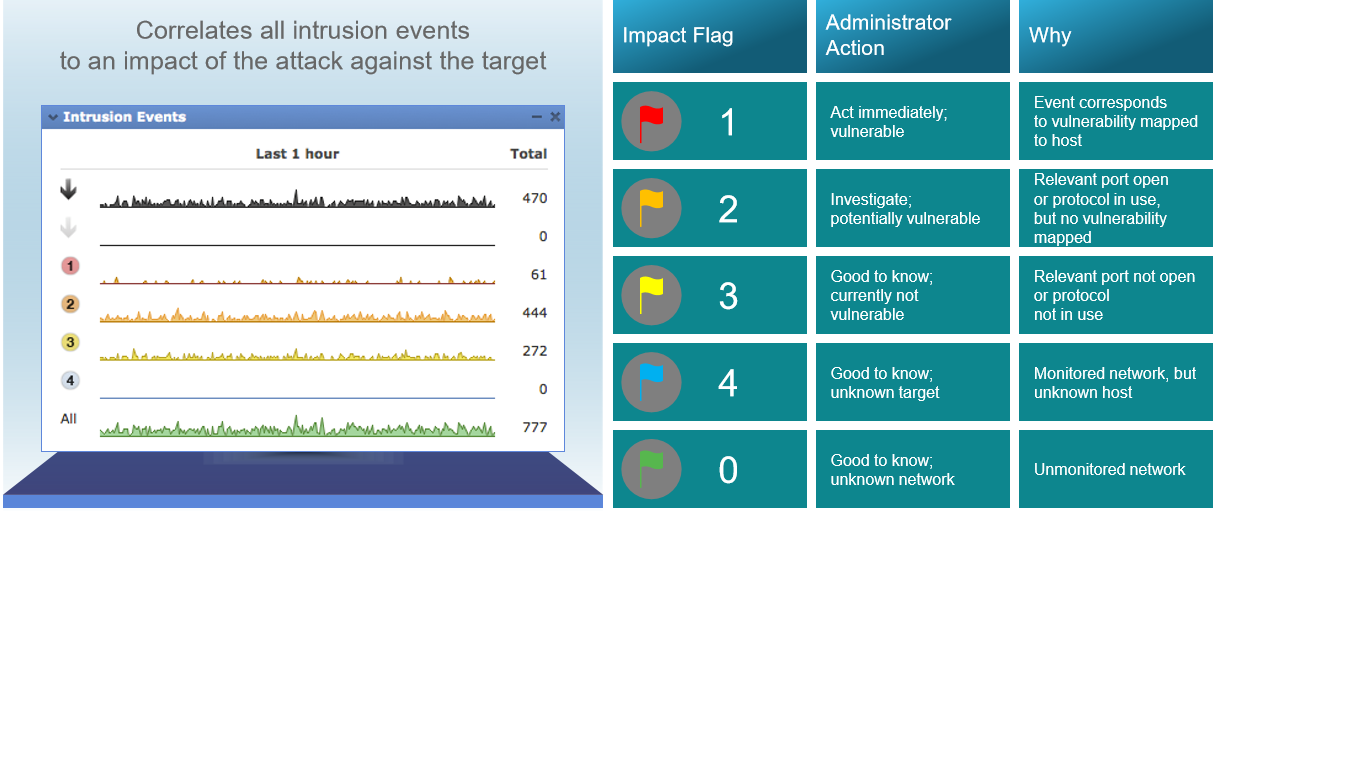

Firepower Threat Defense(NGIPS) 可實現系统漏洞分析

減少資安事件發生時所需之評估回應時間

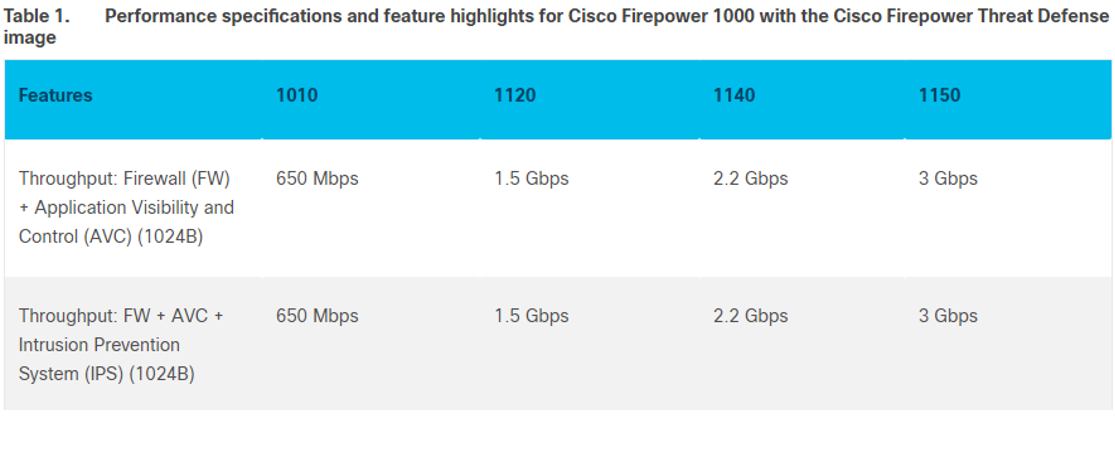

Firepower 功能不影響效能

無論IPS啟動否,效能不受影響

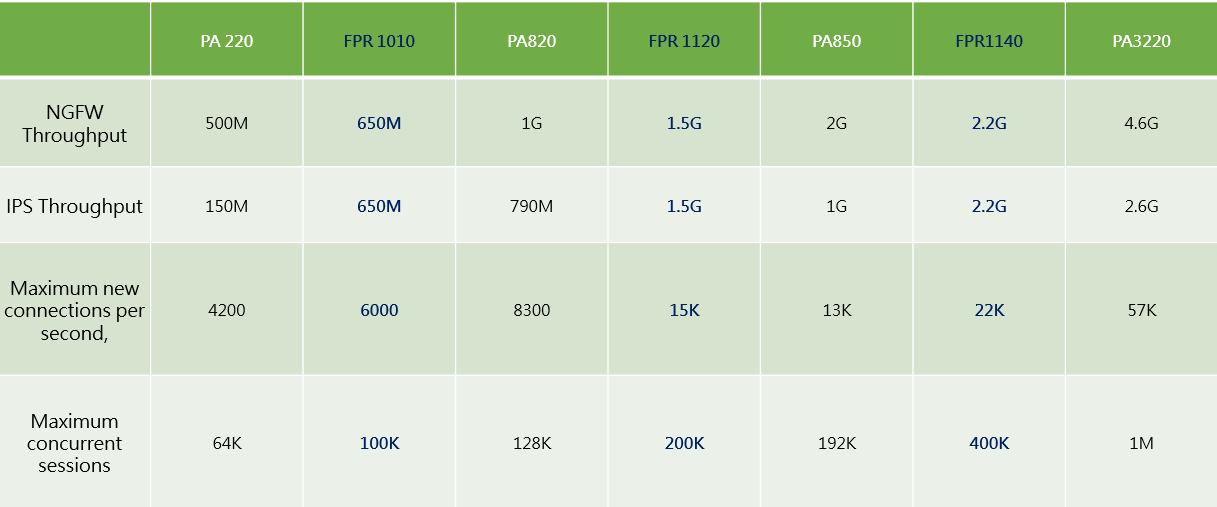

Cisco v.s. PA

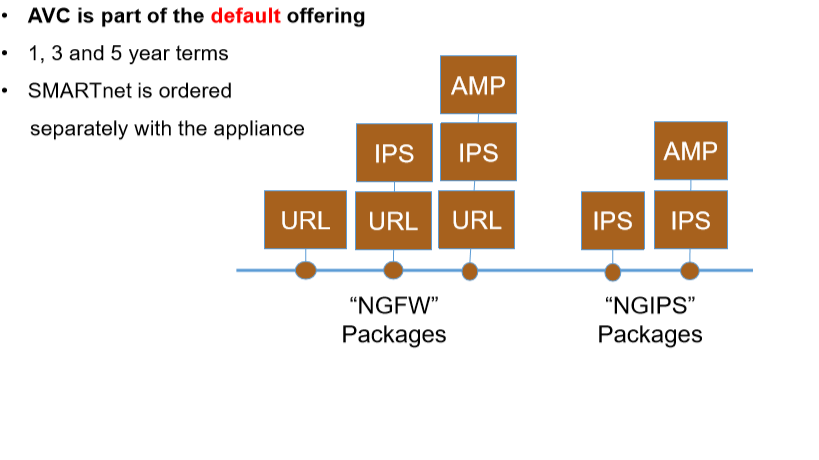

Firepower Subscription

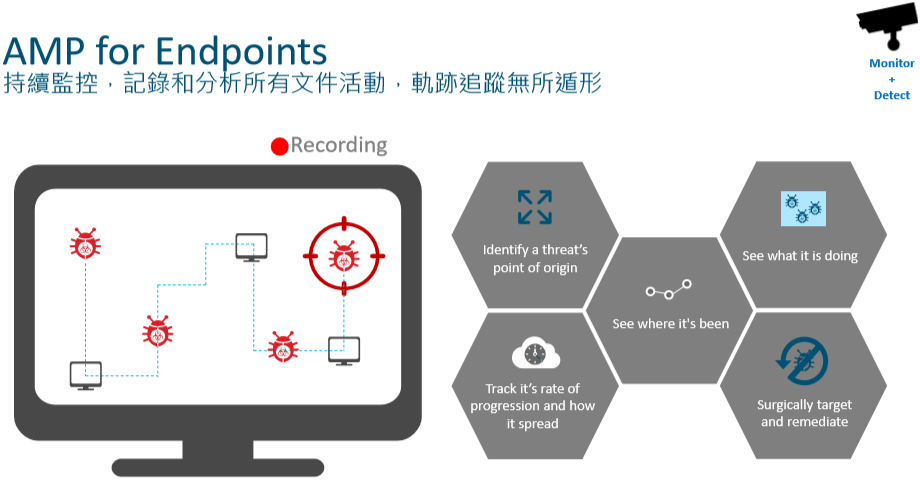

AMP for Endpoint端點防護

在家工作之安全,首要注意使用設備上的安全控制,應避免設備的入侵。 端點進階惡意程式防護可深入查看網路層級與網路邊緣的威脅活動,並封鎖進階惡意程式。 根據700 多種行為指標,執行檔案的自動化靜態與動態分析。這些分析會發掘隱匿的威脅,並協助資安瞭解、優先處理及封鎖精細的攻擊, 有利於在進入點封鎖惡意程式、查看檔案與可執行檔層級的活動,持續保護設備。

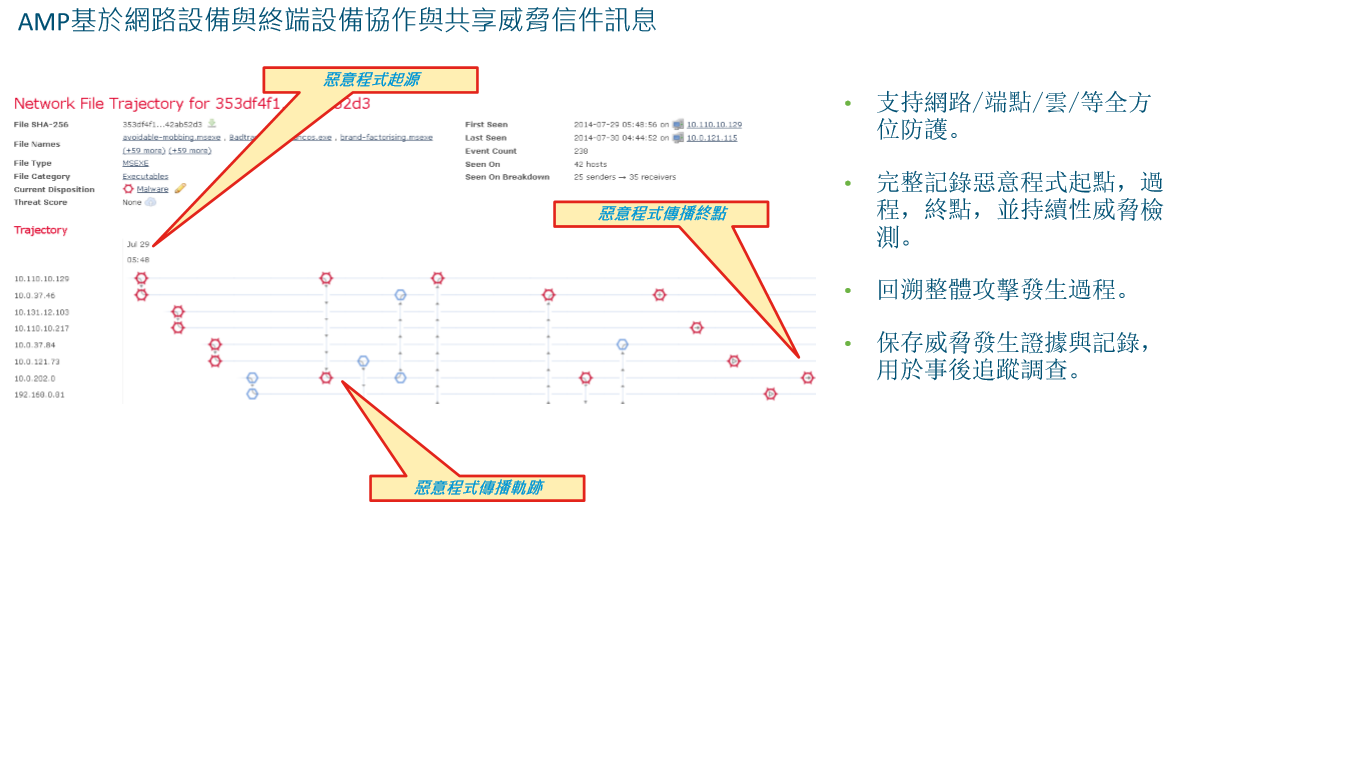

Firepower NGFW/NGIPS 記錄惡意程式傳播過程

因應APT攻擊的風起雲湧,多數廠商僅提供閘道端的偵測功能, 卻忽略了最重要的用戶端偵測與防護能力, 其實用戶端設備經常是四處行動上網,不僅無法受到閘道端設備的保護,反而是最容易成為APT攻擊目標。 思科特別針對用戶端提出「AMP for Endpoint」用戶端攻擊防護方案, 藉由AMP for Endpoint匠心獨具的「檔案軌跡」及「設備軌跡」分析功能,不僅記錄惡意程式的傳輸途徑、更 讓您知悉散佈的途徑, 使得各種攻擊行為無所遁形,一切盡在您的掌握中!!

AMP永遠不會忘記文件的去向或作用。 如果在最初檢查時看起來乾淨的文件成為問題, 則AMP會在惡意行為的第一個跡像出現時,完整記錄威脅的活動, 以進行捕獲,遏制和補救。

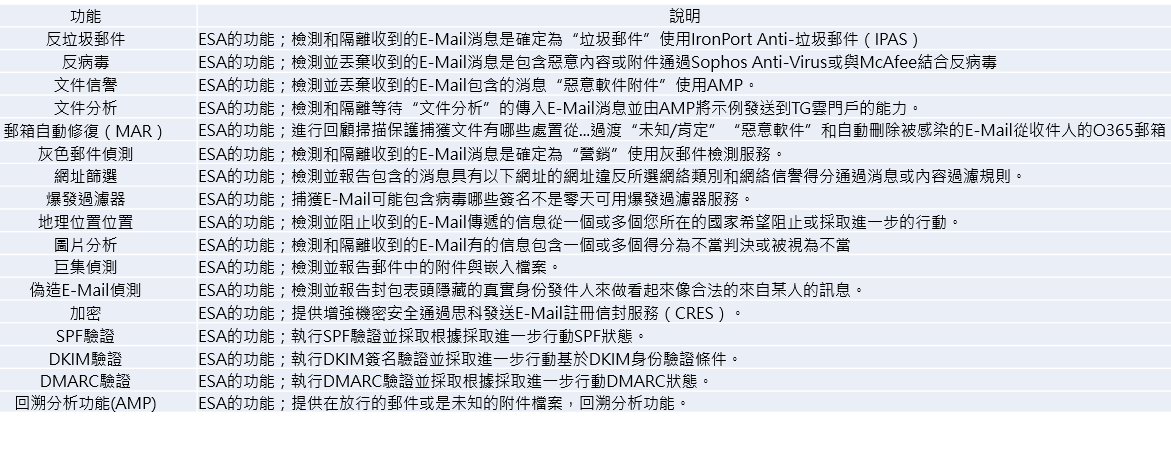

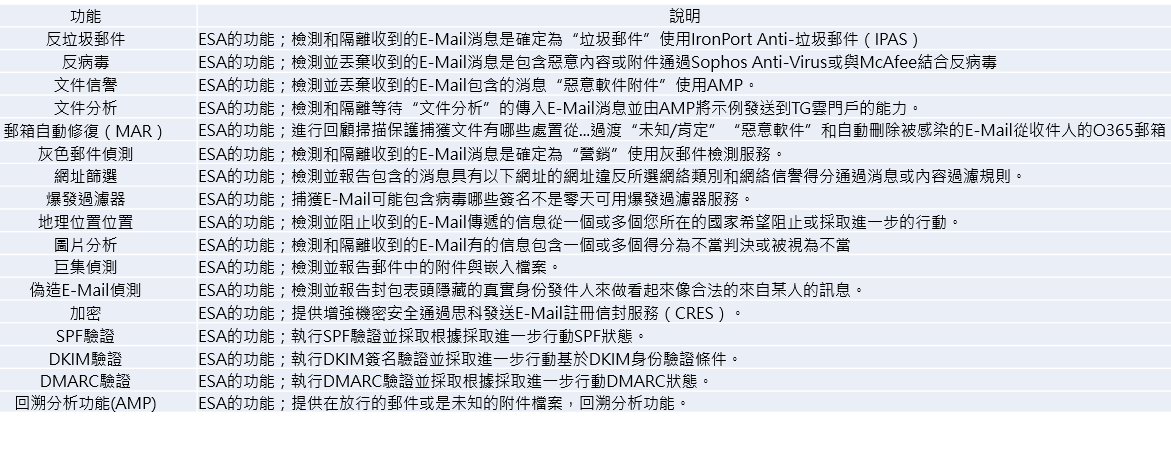

ESA (Email Security Appliance)

電子郵件與各式 Web服務,已經我們每日都會使用的網路應用服務, 許多駭客組織便鎖定透過電子郵件與Web服務,輔以各式社交工程, 便能在您以為平凡不過的收取閱讀電子 郵件、上網瀏覽網頁的行為中, 潛入您的電腦,進而竊取重要資料!!

利用IronPort ESA及IronPort WSA,能讓您不費吹灰之力, 即可攔阻電子郵件或網頁服務中的惡意程式, 並提供詳盡的報表,資訊內容安全控管

Cisco 電子郵件安全防護

Cisco ESA能為你做什麼!

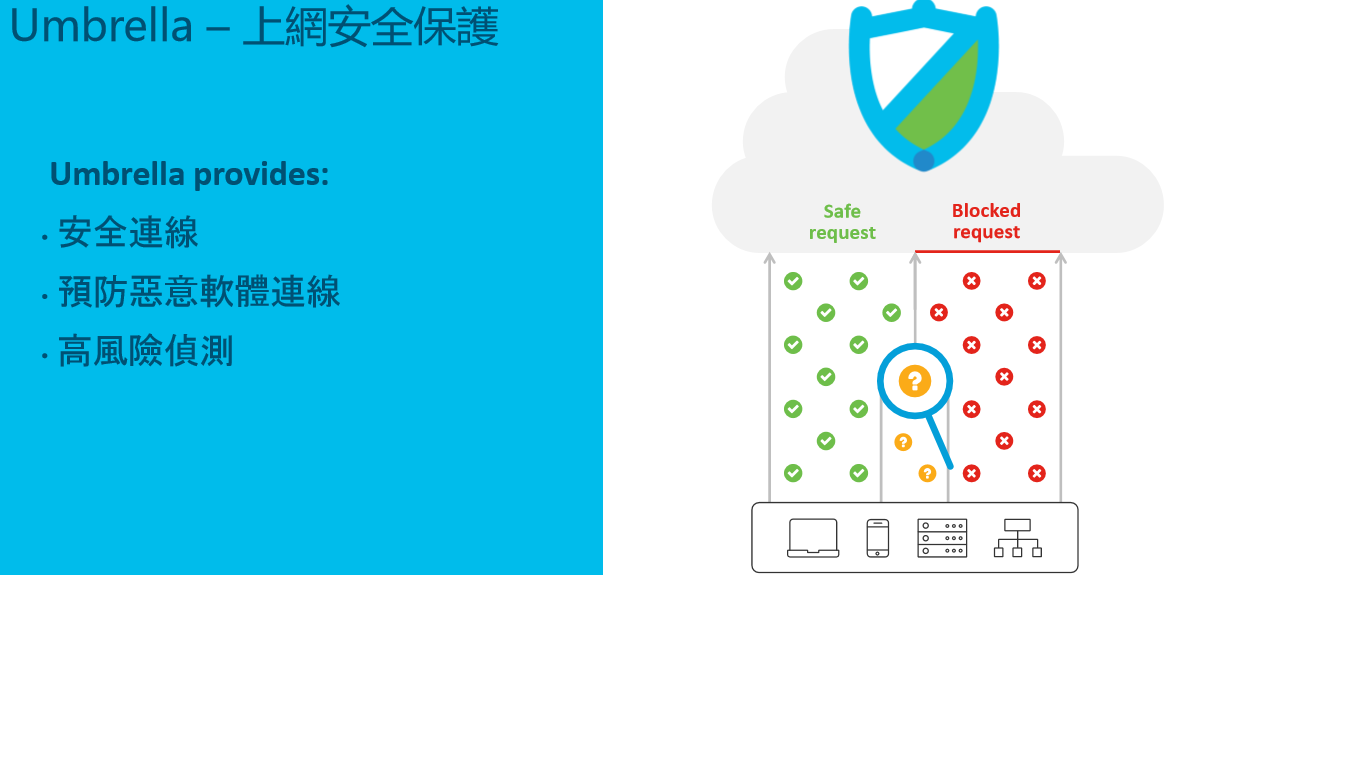

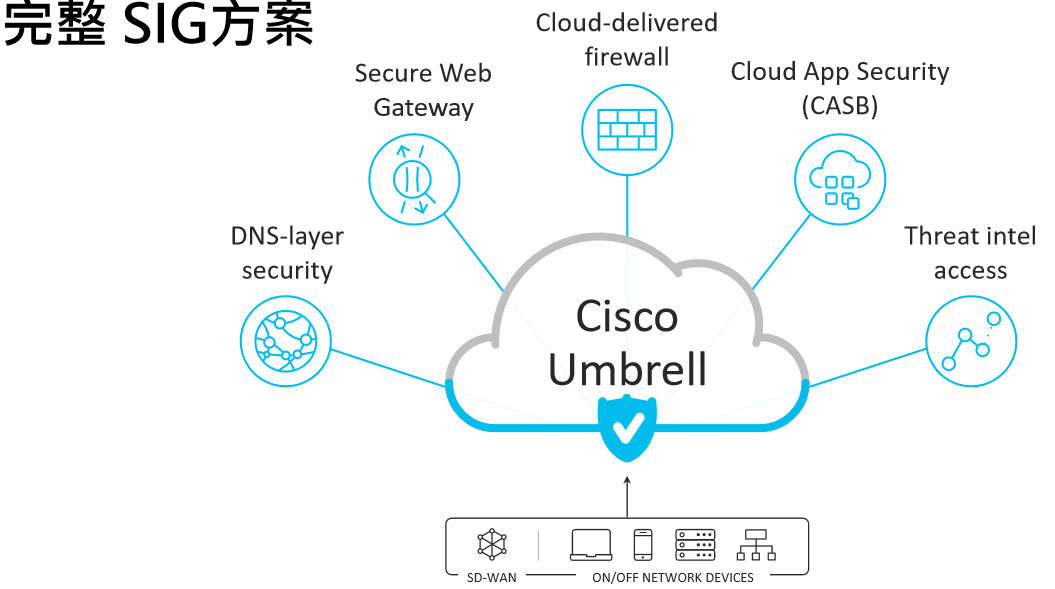

Umbrella – 網路保護傘:

不需要安裝硬體,亦無需要手動更新軟體,持續管理非常簡單。 只需將 DNS 重定向到 Umbrella,通過加強 DNS 和 IP 層的安全性, 阻止對惡意軟體、勒索軟體、網路釣魚和殭屍網路的請求;建立連接, 阻止任何通訊上的威脅到達網路或端點之前。

|

|

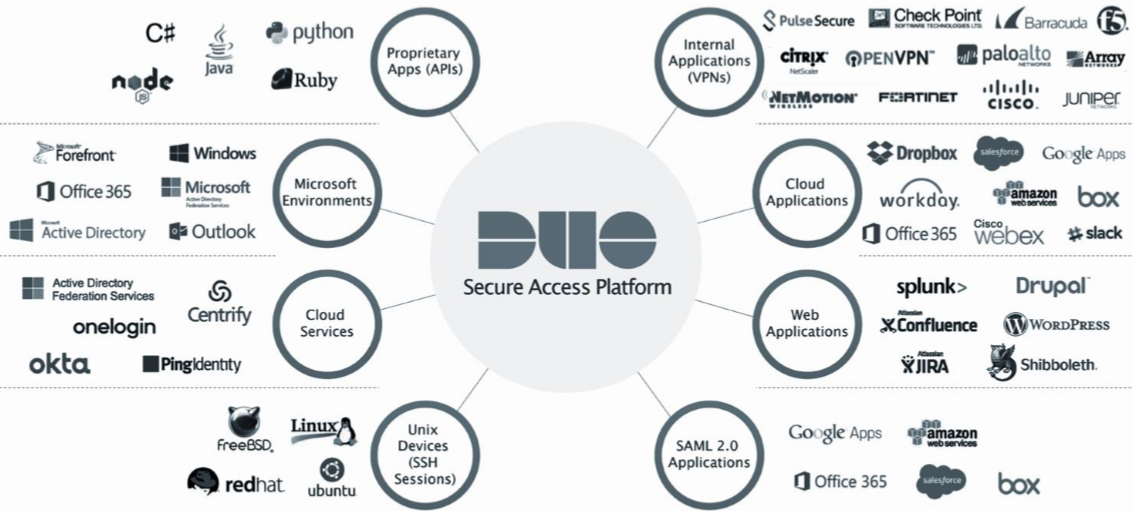

DUO

DUO Security – 多因素認證管理:在非常時期中的工作狀態,如何有效率及快速的管理使用者, 需要從使用者的帳號認證著手。DUO Security通過採用多因素認證技術以行動電話、簡訊、電話或電子郵件等方式, 認證設備及驗證使用者,可以減少帳號被盜取的機會與資安攻擊面,進而降低風險。

不是只有VPN, 任何認證型態都可以保護

不是只有VPN, 任何認證型態都可以保護

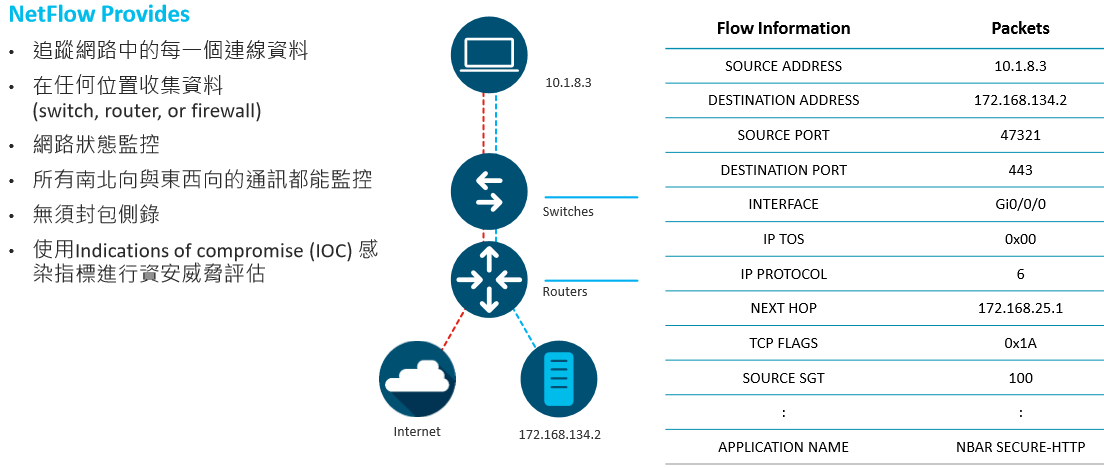

針對加密網路流量的監控與管理,Catalyst 9000系列支援Encrypted Traffic Analytics(ETA)的功能, 可透過被動監控的方式來識別惡意軟體的通訊活動——交換器可運用本身執行的Flexible NetFlow(FNF),追蹤所有流經它的連線、流向, 並且運用兩種詮釋資料(metadata)來偵測惡意網路活動,像是初始資料封包(Initial Data Packet), 以及封包長度與期間的順序(Sequence of Packet Lengths and Times)。

此外,ETA也能搭配收集NetFlow記錄的Stealthwatch,以及雲端資料分析服務Cisco Cognitive Analytics, 將上述兩種詮釋資料與Cisco的威脅情報之間,進行比對,找出惡意活動。

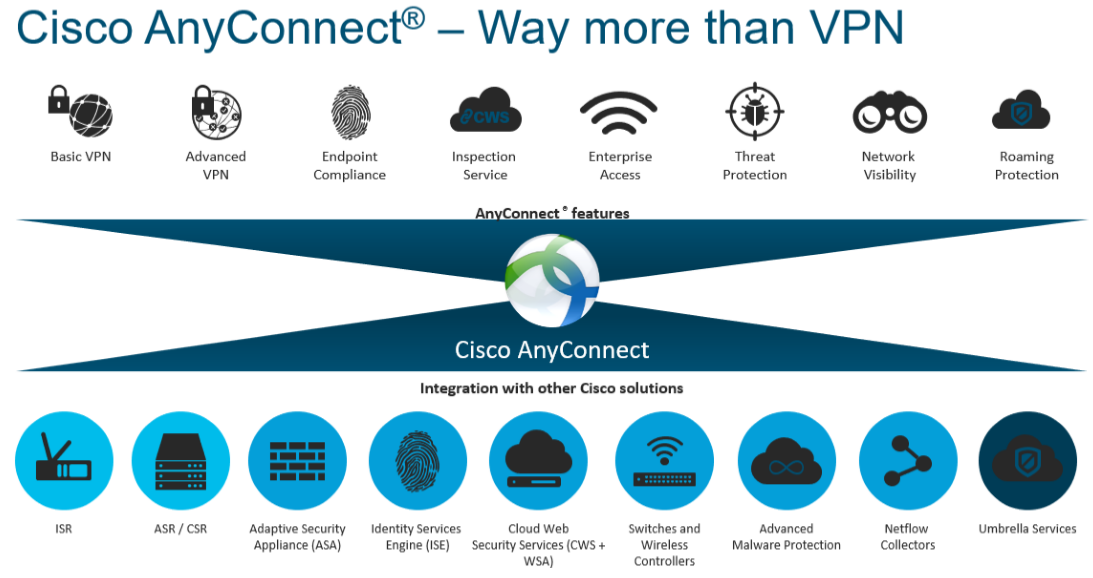

Anyconnect

遠距連線,安全工作無彊界:使員工能夠用公司筆記型電腦或個人行動設備在任何地方工作。 啟用安全通道後就能讓員工在遠端存取辦公室、分流及分支到總部等系統資源,就如同在辦公室工作一樣。 且提供可視性和安全團隊管理所需權限,以識別哪些使用者和設備正在使用其各項 IT 網路及資源。